Презентація на тему:

Безпека комп'ютерних мереж

Завантажити презентацію

Безпека комп'ютерних мереж

Завантажити презентаціюПрезентація по слайдам:

Кожен день хакери піддають загрозі багато ресурсів, намагаючись отримати до них доступ з допомогою спеціальних атак. Цьому сприяють два основні чинники. По-перше, це повсюдне проникнення Інтернет. Сьогодні до мережі Інтернет підключені мільйони пристроїв. Багато мільйонів пристроїв будуть підключені до неї в найближчому майбутньому. І тому ймовірність доступу хакерів до вразливих пристроїв постійно зростає. Крім того, широке розповсюдження Інтернет дозволяє хакерам обмінюватися інформацією в глобальному масштабі. Простий пошук за ключовими словами, як "хакер", "злом", "hack", "crack" або "phreak" дасть вам тисячі сайтів, на багатьох з яких можна знайти шкідливі коди та способи їх використання. По-друге, це загальне поширення простих у використанні операційних систем і середовищ розробки. Цей фактор різко знижує рівень знань і навичок, які необхідні хакеру. Раніше хакер повинен був володіти хорошими навичками програмування, щоб створювати і розповсюджувати прості у використанні програми. Тепер, щоб отримати доступ до хакерского засобу, потрібно просто знати IP-адресу потрібного сайту, а для проведення атаки досить клацнути мишкою. ВСТУП

КЛАСИФІКАЦІЯ МЕРЕЖЕВИХ АТАК Мережеві атаки настільки ж різноманітні, як і системи, проти яких вони спрямовані. Деякі атаки відрізняються великою складністю. Інші може здійснити звичайний користувач, навіть не припускає, які наслідки може мати його діяльність. Для оцінки типів атак необхідно знати деякі обмеження, спочатку властиві протоколу TCP / IP. Мережа Інтернет створювалася для зв'язку між державними установами та університетами на допомогу навчальному процесу та наукових досліджень. Творці цієї мережі не підозрювали, наскільки широко вона пошириться, У результаті в специфікаціях ранніх версій Інтернет-протоколу (IP) були відсутні вимоги безпеки. Саме тому багато реалізації IP є спочатку уразливими. Через багато років, отримавши безліч рекламацій (RFC - Request for Comments), нарешті, стали впроваджувати засоби безпеки для IP. Однак з огляду на те, що спочатку засоби захисту для протоколу IP не розроблялися, всі його реалізації стали доповнюватися різноманітними мережевими процедурами, послугами та продуктами, що знижують ризики, властиві цим протоколом. Далі будуть коротко описані типи атак, які звичайно застосовуються проти мереж IP, і перераховані способи боротьби з ними.

СНІФФЕРИ ПАКЕТІВ Сніффер пакетів являє собою прикладну програму, яка використовує мережеву карту, що працює в режимі promiscuous mode (у цьому режимі всі пакети, отримані по фізичних каналах, мережевий адаптер відправляє додатку для обробки). При цьому сніффер перехоплює усі мережні пакети, які передаються через певний домен. В даний час сніффери працюють в мережах на цілком законній підставі. Вони використовуються для діагностики несправностей і аналізу графіка. Однак з огляду на те, що деякі мережеві додатки передають дані в текстовому форматі (Telnet, FTP, SMTP, POP3 і т.д.), за допомогою сніффер можна дізнатися корисну, а іноді і конфіденційну інформацію (наприклад, імена користувачів і паролі). Перехоплення імен і паролів створює велику небезпеку, тому що користувачі часто застосовують один і той же логін і пароль для безлічі додатків і систем. Багато користувачів взагалі мають один пароль для доступу до всіх ресурсів і додатків. Якщо програма працює в режимі клієнт/сервер, а аутентифікаційні дані передаються по мережі в читаємому текстовому форматі, цю інформацію з великою ймовірністю можна використовувати для доступу до інших корпоративним або зовнішніх ресурсів

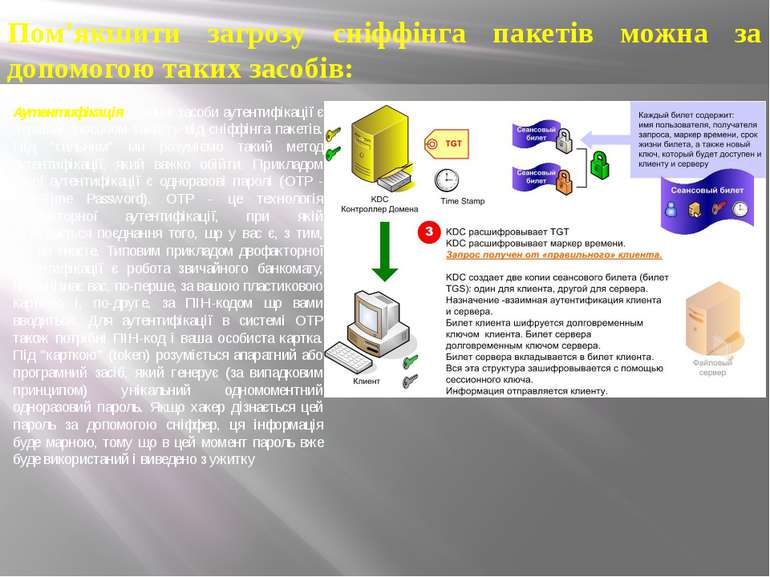

Пом'якшити загрозу сніффінга пакетів можна за допомогою таких засобів: Аутентифікація. Сильні засоби аутентифікації є першим способом захисту від сніффінга пакетів. Під "сильним" ми розуміємо такий метод аутентифікації, який важко обійти. Прикладом такої аутентифікації є одноразові паролі (OTP - One-Time Password). OTP - це технологія двофакторної аутентифікації, при якій відбувається поєднання того, що у вас є, з тим, що ви знаєте. Типовим прикладом двофакторної аутентифікації є робота звичайного банкомату, який пізнає вас, по-перше, за вашою пластиковою карткою і, по-друге, за ПІН-кодом що вами вводиться. Для аутентифікації в системі ОТР також потрібні ПІН-код і ваша особиста картка. Під "карткою" (token) розуміється апаратний або програмний засіб, який генерує (за випадковим принципом) унікальний одномоментний одноразовий пароль. Якщо хакер дізнається цей пароль за допомогою сніффер, ця інформація буде марною, тому що в цей момент пароль вже буде використаний і виведено з ужитку

Комутована інфраструктура. Ще один спосіб боротьби зі сніффінгом пакетів у вашому мережевому середовищі є створення комутованої інфраструктури. Якщо, приміром, у всій організації використовується комутований Ethernet, хакери можуть отримати доступ тільки до графіка, що надходить на той порт, до якого вони підключені. Комутована інфраструктура не ліквідує загрозу сніффінга, але помітно знижує її гостроту. Пом'якшити загрозу сніффінга пакетів можна за допомогою таких засобів:

Анти-сніфери. Третій спосіб боротьби зі сніффінгом полягає в установці апаратних чи програмних засобів, які розпізнають сніфери, які працюють у вашій мережі. Ці засоби не можуть повністю ліквідувати загрозу, але, як і багато інших засобів мережевої безпеки, вони включаються в загальну систему захисту, Так звані "анти-сніфери"вимірюють час реагування хостів і визначають, чи не доводиться хостам обробляти "зайвий" графік. Один з таких засобів, що поставляються компанією LOpht Heavy Industries, називається AntiSniff. Пом'якшити загрозу сніффінга пакетів можна за допомогою таких засобів:

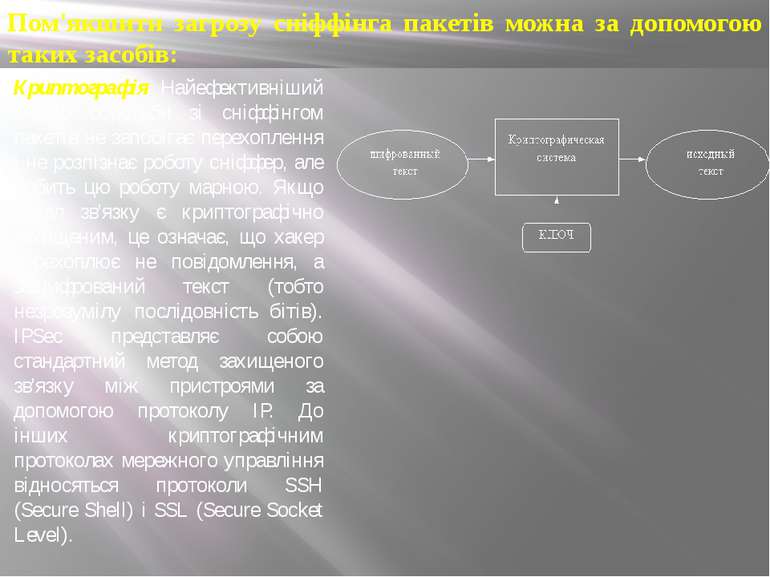

Криптографія. Найефективніший спосіб боротьби зі сніффінгом пакетів не запобігає перехоплення і не розпізнає роботу сніффер, але робить цю роботу марною. Якщо канал зв'язку є криптографічно захищеним, це означає, що хакер перехоплює не повідомлення, а зашифрований текст (тобто незрозумілу послідовність бітів). IPSec представляє собою стандартний метод захищеного зв'язку між пристроями за допомогою протоколу IP. До інших криптографічним протоколах мережного управління відносяться протоколи SSH (Secure Shell) і SSL (Secure Socket Level). Пом'якшити загрозу сніффінга пакетів можна за допомогою таких засобів:

IP-СПУФІНГ IP-спуфінг відбувається, коли хакер, що знаходиться усередині корпорації або поза її, видає себе за санкціонованого користувача. Це можна зробити двома способами. По-перше, хакер може скористатися IP-адресою, яка перебуває в межах діапазону санкціонованих IP-адрес, або вповноваженою зовнішньою адресою, якій дозволяється доступ до певних ресурсів мережі. Атаки IP-спуфінга часто є відправною точкою для інших атак. Класичний приклад - атака DoS, яка починається з чужої адреси, що приховує справжню особистість хакера. Зазвичай IP-спуфінг обмежується вставкою помилкової інформації або шкідливих команд у звичайний потік даних, переданих між клієнтським і серверним додатком або по каналу зв'язку між одноранговими пристроями. Для двостороннього зв'язку хакер повинен змінити всі таблиці маршрутизації, щоб направити трафік на хибну IP-адресу. Деякі хакери, проте, навіть не намагаються отримати відповідь від додатків. Якщо головне завдання полягає в отриманні від системи важливого файлу, відповіді додатків не мають значення. Якщо ж хакеру вдається змінити таблиці маршрутизації і направити трафік на хибну IP-адресу, хакер отримає всі пакети і зможе відповідати на них так, ніби він є санкціонованим користувачем.

Контроль доступу. Найпростіший спосіб запобігання IP-спуфінгу, полягає в правильному підборі управління доступом. Щоб знизити ефективність IP-спуфінгу, налаштуйте контроль доступу на відсікання будь-якого графіка, що надходить з зовнішньої мережі з вихідною адресою, який повинен розташовуватися усередині вашої мережі. Зауважимо, що це допомагає боротися з IP-спуфінгом, коли санкціонованими є тільки внутрішні адреси. Якщо санкціонованими є і деякі адреси зовнішньої мережі, даний метод стає неефективним. Загрозу спуфінга можна послабити (але не усунути) за допомогою таких заходів:

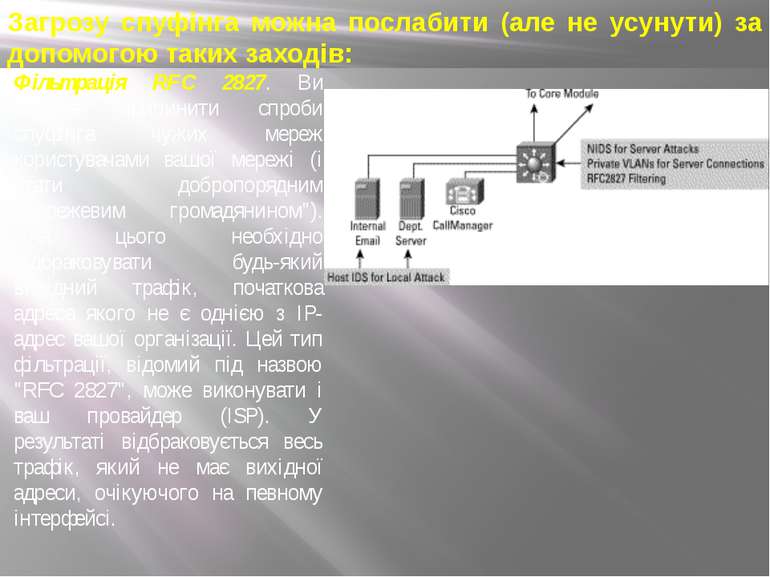

Фільтрація RFC 2827. Ви можете припинити спроби спуфінга чужих мереж користувачами вашої мережі (і стати добропорядним "мережевим громадянином"). Для цього необхідно відбраковувати будь-який вихідний трафік, початкова адреса якого не є однією з IP-адрес вашої організації. Цей тип фільтрації, відомий під назвою "RFC 2827", може виконувати і ваш провайдер (ISP). У результаті відбраковується весь трафік, який не має вихідної адреси, очікуючого на певному інтерфейсі. Загрозу спуфінга можна послабити (але не усунути) за допомогою таких заходів:

ВІДМОВА В ОБСЛУГОВУВАННІ (Denial of Service - DoS) DoS, без всякого сумніву, є найбільш відомою формою хакерських атак. Крім того, проти атак такого типу найважче створити стовідсотковий захист. Навіть серед хакерів атаки DoS вважаються тривіальними, а їх застосування викликає зневажливі усмішки, тому що для організації DoS потрібно мінімум знань і умінь. Тим не менш, саме простота реалізації і величезна заподіювана шкода залучають до DoS пильну увагу адміністраторів, що відповідають за мережеву безпеку. Якщо ви хочете більше дізнатися про атаки DoS, вам слід розглянути їх найбільш відомі різновиди, а саме: TCP SYN Flood Ping of Death Tribe Flood Network (TFN) N Tribe Flood Network 2000 (TFN2K) Trinco Stacheldracht Trinity Атаки DoS відрізняються від атак інших типів. Вони не націлені на отримання доступу до вашої мережі або на отримання з цієї мережі будь-якої інформації. Атака DoS робить вашу мережу недоступною для звичайного використання за рахунок перевищення допустимих меж функціонування мережі, операційної системи або програми. У разі використання деяких серверних додатків (таких як Web-сервер або FTP-сервер) атаки DoS можуть полягати в тому, щоб зайняти всі сполуки, доступні для цих програм, і тримати їх в зайнятому стані, не допускаючи обслуговування звичайних користувачів. У ході атак DoS можуть використовуватися звичайні Інтернет-протоколи, такі як TCP і ICMP (Internet Control Message Protocol)

Функції анти-спуфінга. Правильна конфігурація функцій анти-спуфінга на ваших маршрутизаторах і міжмережевих екранах допоможе знизити ризик DoS. Ці функції, як мінімум, повинні включати фільтрацію RFC 2827, Якщо хакер не зможе замаскувати свою справжню особистість, він навряд чи зважиться провести атаку. Функції анти-DoS. Правильна конфігурація функцій анти-DoS на маршрутизаторах і міжмережевих екранах може обмежити ефективність атак. Ці функції часто обмежують кількість напіввідкритих каналів у будь-який момент часу. Обмеження обсягу графіка (traffic rate limiting). Організація може попросити провайдера (ISР) обмежити обсяг графіка. Цей тип фільтрації дозволяє обмежити обсяг некритичного графіка, що проходить по вашій мережі. Звичайним прикладом є обмеження обсягів графіка ICMP, який використовується тільки для діагностичних цілей. Атаки (D)DoS часто використовують ICMP. Загроза атак типу DoS може знижуватися трьома способами:

ПАРОЛЬНІ АТАКИ Хакери можуть проводити парольні атаки за допомогою цілого ряду методів, таких як простий перебір (brute force attack), "троянський кінь", IP-спуфінга і сніффінг пакетів. Хоча логін і пароль часто можна отримати за допомогою IP-спуфінга і сніффінга пакетів, хакери часто намагаються підібрати пароль і логін, використовуючи для цього численні спроби доступу. Такий підхід носить назву простого перебору (brute force attack). Часто для такої атаки використовується спеціальна програма, яка намагається отримати доступ до ресурсу загального користування (наприклад, до сервера). Якщо в результаті хакер отримує доступ до ресурсів, він отримує його на правах звичайного користувача, пароль якого був підібраний. Якщо цей користувач має значні привілеї доступу, хакер може створити для себе "прохід" для майбутнього доступу, який буде діяти, навіть якщо користувач змінить свій пароль і логін. Ще одна проблема виникає, коли користувачі застосовують один і той же (нехай навіть дуже хороший) пароль для доступу до багатьох систем: корпоративної, персональної та систем Інтернет. Оскільки стійкість пароля дорівнює стійкості самого слабкого хосту, хакер, що дізнався пароль через цей хост, отримує доступ до всіх інших систем, де використовується той же пароль. Перед усім, парольних атак можна уникнути, якщо не користуватися паролями в текстовій формі. Одноразові паролі або криптографічна аутентифікація можуть практично звести нанівець загрозу таких атак. На жаль, не всі програми, хости і пристрої підтримують зазначені вище методи аутентифікації. При використанні звичайних паролів намагайтеся придумати такий пароль, який було б важко підібрати. Мінімальна довжина пароля повинна бути не менше восьми символів. Пароль повинен включати символи верхнього регістру, цифри та спеціальні символи (#,%, $ і т.д.)

АТАКИ ТИПУ MAN-in-the-MIDDLE Для атаки типу Man-in-the-Middle хакеру потрібен доступ до пакетів, що передаються по мережі. Такий доступ до всіх пакетів, що передаються від провайдера в будь-яку іншу мережу, може, приміром, отримати співробітник цього провайдера. Для атак цього типу часто використовуються сніффери пакетів, транспортні протоколи та протоколи маршрутизації. Атаки проводяться з метою крадіжки інформації, перехоплення поточної сесії і отримання доступу до приватних мережевих ресурсів, для аналізу трафіку та отримання інформації про мережу та її користувачів, для проведення атак типу DoS, спотворення переданих даних і введення несанкціонованої інформації в мережеві сесії, Ефективно боротися з атаками типу Man-in-the-Middle можна тільки за допомогою криптографії. Якщо хакер перехопить дані зашифрованої сесії, у нього на екрані з'явиться не перехоплений повідомлення, а безглуздий набір символів. Зауважимо, що якщо хакер отримає інформацію про криптографічний сесії (наприклад, ключ сесії), це може зробити можливою атаку Man-in-the-Middle навіть в зашифрованому середовищі.

АТАКИ НА РІВНІ ДОДАТКІВ Атаки на рівні додатків можуть проводитися кількома способами. Найпоширеніший з них полягає у використанні добре відомих слабкостей серверного програмного забезпечення (sendmail, HTTP, FTP). Використовуючи ці слабкості, хакери можуть отримати доступ до комп'ютера від імені користувача, що працює з додатком (зазвичай це буває не простий користувач, а привілейований адміністратор з правами системного доступу). Відомості про атаки на рівні додатків широко публікуються, щоб дати можливість адміністраторам виправити проблему з допомогою корекційних модулів (патчів). На жаль, багато хакерів також мають доступ до цих відомостей, що дозволяє їм вчитися. Головна проблема з атаками на рівні додатків полягає в тому, що вони часто користуються портами, яким дозволений прохід через міжмережевий екран. Приміром, хакер, який експлуатує відому слабкість Web-сервера, часто використовує в ході атаки TCP порт 80. Оскільки Web-сервер надає користувачам Web-сторінки, міжмережевий екран повинен надавати доступ до цього порту. З точки зору міжмережевого екрану, атака розглядається як стандартний графік для порту 80. Повністю виключити атаки на рівні додатків неможливо. Хакери постійно відкривають і публікують в Інтернет все нові вразливі місця прикладних програм. Найголовніше тут - хороше системне адміністрування. Ось деякі заходи, які можна зробити, щоб знизити уразливість для атак цього типу: Читайте лог-файли операційних систем і мережеві лог-файли та/або аналізуйте їх за допомогою спеціальних аналітичних додатків. Підпишіться на послуги з розсилки даних про слабкі місця прикладних програм: Bugtrad (http://www.securityfocus.com) і CERT (http://www.cert.com). Користуйтеся найсвіжішими версіями операційних систем і додатків і найостаннішими корекційними модулями (патчами).

МЕРЕЖЕВА РОЗВІДКА Мережевою розвідкою називається збір інформації про мережу за допомогою загальнодоступних даних і додатків. При підготовці атаки проти будь-якої мережі хакер, як правило, намагається отримати про неї якнайбільше інформації. Мережева розвідка проводиться у формі запитів DNS, луна-тестування (ping sweep) і сканування портів. Запити DNS допомагають зрозуміти, хто володіє тим чи іншим доменом і які адреси цього домену привласнені. Ехо-тестування (ping sweep) адрес, розкритих за допомогою DNS, дозволяє побачити, які хости реально працюють у даному середовищі. Отримавши список хостів, хакер використовує засоби сканування портів, щоб скласти повний список послуг, що надаються цими хостами. І нарешті, хакер аналізує характеристики додатків, що працюють на хостах. У результаті видобувається інформація, яку можна використовувати для злому. Повністю позбавитися від мережевої розвідки неможливо. Якщо, наприклад, відключити луну ICMP і луна-відповідь на периферійних маршрутизаторах, ви позбудетеся від відлуння-тестування, але втратите дані, необхідні для діагностики мережевих збоїв. Крім того, сканувати порти можна і без попереднього луна-тестування. Просто це займе більше часу, так як сканувати доведеться і неіснуючі IP-адреси. Системи IDS на рівні мережі і хостів звичайно добре справляються з завданням повідомлення адміністратора про що ведеться мережевий розвідці, що дозволяє краще підготуватися до майбутньої атаки і оповістити провайдера (ISP), у мережі якого встановлена система, що проявляє надмірну цікавість.

ЗЛОВЖИВАННЯ ДОВІРОЮ Власне кажучи, цей тип дій не є "атакою" або "штурмом". Він являє собою зловмисне використання відносин довіри, що існують у мережі. Класичним прикладом такого зловживання є ситуація в периферійній частині корпоративної мережі. У цьому сегменті часто розташовуються сервери DNS, SMTP і HTTP. Оскільки всі вони належать до одного й того ж сегменту, злом одного з них призводить до злому і всіх інших, тому що ці сервери довіряють іншим системам своєї мережі. Іншим прикладом є система, встановлена з зовнішнього боку міжмережевого екрану, що має відносини довіри з системою, встановленою з його внутрішньої сторони. У випадку злому зовнішньої системи хакер може використати відносини довіри для проникнення в систему, захищену міжмережевим екраном. Ризик зловживання довірою можна знизити за рахунок більш жорсткого контролю рівнів довіри в межах своєї мережі. Системи, розташовані з зовнішньої сторони міжмережевого екрану, ніколи не повинні користуватися абсолютною довірою з боку захищених екраном систем. Відносини довіри повинні обмежуватися певними протоколами і, по можливості, аутентифицироваться не тільки по IP-адресам, а й за іншими параметрами.

ПЕРЕАДРЕСАЦІЯ ПОРТІВ Переадресація портів є різновидом зловживання довірою, коли зламаний хост використовується для передачі через міжмережевий екран графіка, який в іншому випадку був би обов'язково відбракований. Уявімо собі міжмережевий екран з трьома інтерфейсами, до кожного з яких підключений певний хост. Зовнішній хост може підключатися до хосту загального доступу (DMZ), але не до хоста, встановленого з внутрішньої сторони міжмережевого екрану. Хост загального доступу може підключатися і до внутрішнього, і до зовнішнього хосту. Якщо хакер захопить хост загального доступу, він зможе встановити на ньому програмний засіб, що перенаправляють трафік з зовнішнього хоста прямо на внутрішній хост. Хоча при цьому не порушується жодне правило, що діє на екрані, зовнішній хост в результаті переадресації отримує прямий доступ до захищеного хосту. Прикладом програми, що може надати такий доступ, є netcat. Більш детальну інформацію можна отримати на сайті http://www.avian.org . Основним способом боротьби з переадресацією портів є використання надійних моделей довіри (див. попередній розділ). Крім того, перешкодити хакеру встановити на хості свої програмні засоби може хост-система IDS (HIDS).

НЕСАНКЦІОНОВАНИЙ ДОСТУП Несанкціонований доступ не може вважатися окремим типом атаки. Більшість мережевих атак проводяться задля отримання несанкціонованого доступу. Щоб підібрати логін Telnet, хакер повинен спочатку отримати підказку Telnet на своїй системі. Після підключення до порту Telnet на екрані з'являється повідомлення "authorization required to use this resource" (для користування цим ресурсом потрібна авторизація). Якщо після цього хакер продовжить спроби доступу, вони будуть вважатися несанкціонованими. Джерело таких атак може знаходитися як всередині мережі, так і зовні. Способи боротьби з несанкціонованим доступом досить прості. Головним тут є скорочення або повна ліквідація можливостей хакера з отримання доступу до системи за допомогою несанкціонованого протоколу. Як приклад можна розглянути недопущення хакерського доступу до порту Telnet на сервері, який надає Web-послуги зовнішнім користувачам. Не маючи доступу до цього порту, хакер не зможе його атакувати. Що ж стосується міжмережевого екрану, то його основним завданням є запобігання найпростіших спроб несанкціонованого доступу.

ВІРУСИ І ДОДАТКИ ТИПУ «ТРОЯНСЬКИЙ КІНЬ» Робочі станції кінцевих користувачів дуже уразливі для вірусів і "троянських коней". Вірусами називаються шкідливі програми, які впроваджуються в інші програми для виконання певної небажаної функції на робочій станції кінцевого користувача. Як приклад можна навести вірус, який прописується в файлі command.com (головному інтерпретаторі систем Windows) і стирає інші файли, а також заражає всі інші знайдені ним версії command.com. "Троянський кінь " - це не програмна вставка, а справжня програма, яка виглядає як корисна програма, а на ділі виконує шкідливу роль. Прикладом типового "троянського коня" є програма, яка виглядає, як проста гра для робочої станції користувача. Однак поки користувач грає у гру, програма відправляє свою копію електронною поштою кожному абоненту, додали до адресну книгу цього користувача. Всі абоненти отримують поштою гру, викликаючи її подальше поширення. Боротьба з вірусами та "троянськими кіньми" ведеться за допомогою ефективного антивірусного програмного забезпечення, що працює на рівні користувача і, можливо, на рівні мережі. Антивірусні засоби виявляють більшість вірусів і "троянських коней" і припиняють їх поширення. Отримання найсвіжішої інформації про віруси допоможе ефективніше боротися з ними. У міру появи нових вірусів і "троянських коней"підприємство має встановлювати нові версії антивірусних засобів і додатків.

ЩО ТАКЕ ПОЛІТИКА БЕЗПЕКИ? Політикою безпеки можна назвати і прості правила використання мережевих ресурсів, і детальні описи всіх з'єднань і їх особливостей, що займають сотні сторінок. Визначення RFC 2196 (яке вважається настільки вузьким і обмеженим) описує політику безпеки наступним чином: "Політика безпеки - це формальний виклад правил, яким повинні підкорятися особи, які отримують доступ до корпоративної технології та інформації". Важливо зрозуміти, що мережева безпека - це еволюційний процес. Немає ні одного продукту, здатного надати корпорації повну безпеку. Надійний захист мережі досягається поєднанням продуктів і послуг, а також грамотною політикою безпеки та її дотриманням усіма співробітниками зверху до низу. Можна помітити, що правильна політика безпеки навіть без виділених коштів захисту дає кращі результати, ніж засоби захисту без політики безпеки. Політика безпеки мережі підприємства є результатом оцінки ризику та визначення важливих засобів та можливих загроз. Засоби мережі в себе включають: Хост мережі (такі як ПК; включає операційні системи, програми та дані хостів). Пристрої мережі (такі як маршрутизатори, комутатори і міжмережеві екрани). Дані мережі (дані, які передаються з даної мережі). Базовими елементами політики у галузі безпеки є ідентифікація, цілісність і активна перевірка. Ідентифікація покликана запобігти загрозі знеособлення і несанкціонованого доступу до ресурсів і даних. Цілісність забезпечує захист від підслуховування і маніпулювання даними, підтримуючи конфіденційність і незмінність переданої інформації. І нарешті, активна перевірка (аудит) означає перевірку правильності реалізації елементів політики безпеки і допомагає виявляти несанкціоноване проникнення до мережі і атаки типу DoS.

ЩО ТАКЕ ПОЛІТИКА БЕЗПЕКИ? Механізми ідентичності необхідно впроваджувати обережно, тому що навіть найбільш продумана політика може бути засмучена, якщо складно використовувати удосконалення. Класичним прикладом є запис пароля на клаптику паперу і прикріплення його до монітора комп'ютера - що є виходом для споживача, який повинен пам'ятати безліч паролів для отримання доступу до мінливих складових частин мережі. Обтяжливі або надмірно дубльовані системи верифікації та авторизації можуть засмутити користувачів, тому їх слід уникати. Методи ідентифікації можуть грунтуватися на протоколі S / Key або здійснюватися за допомогою спеціальних апаратних засобів (token password authentication). А в середовищі модемного доступу часто застосовується механізм ідентифікації по протоколу Point-to-Point Protocol (PPP), який включає використання протоколів Password Authentication Protocol (PAP), Challenge Handshake Protocol (CHAP) і Extensible Authentication Protocol (EAP). Цілісність - це елемент, який включає захисту пристрою інфраструктури мережі (фізичний і логічний доступ), безпеку периметра і конфіденційність даних. Безпека фізичного доступу може виражатися в розміщенні обладнання мережі в спеціально створених для цього обладнання шафах, які мають обмежений доступ.

ЩО ТАКЕ ПОЛІТИКА БЕЗПЕКИ? Конфіденційність даних може забезпечуватися протоколами безпеки на транспортному рівні SSL і Secure Shell Protocol (SSH), які здійснюють безпечну передачу даних між клієнтом і сервером. Безпечний протокол передачі гіпертексту (S-HTTP) надає надійний механізм Web-транзакцій, проте в даний час найбільш популярним засобом є SSL. Засіб SOCKS є рамкової структурою, що дозволяє додаткам клієнт / сервер в доменах TCP і UDP зручно і безпечно користуватися послугами мережевого міжмережевого екрану. Протокол безпеки IP (IPSec) являє собою набір стандартів підтримки цілісності та конфіденційності даних на мережевому рівні (в мережах IP). X.509 є стандартом безпеки та ідентифікації, який підтримує структури безпеки електронного інформаційного транспорту. Останнім головним елементом системи безпеки є аудит, який необхідний для стеження і верифікації процесу дослідження політики безпеки. Для випробування ефективності інфраструктури системи безпеки, аудит безпеки повинен відбуватися часто, через рівні проміжки часу. Він також повинен включати перевірки установки нової системи, методи для визначення можливих шкідницьких дій будь-кого з внутрішнього персоналу і можливої наявності особливого класу проблем (нападу типу "відмова в сервісі "), а також загальне дотримання політики безпеки об'єкта. При розробці політики безпеки необхідно враховувати вимогу збалансувати легкість доступу до інформації і адекватний механізм ідентифікації дозволеного користувача і забезпечення цілісності та конфіденційності даних. Політика безпеки повинна впроваджуватися примусово як технічно, так і організаційно - тоді вона буде по-справжньому ефективна.

Схожі презентації

Категорії