Презентація на тему:

Правовий захист програм та даних

Завантажити презентацію

Правовий захист програм та даних

Завантажити презентаціюПрезентація по слайдам:

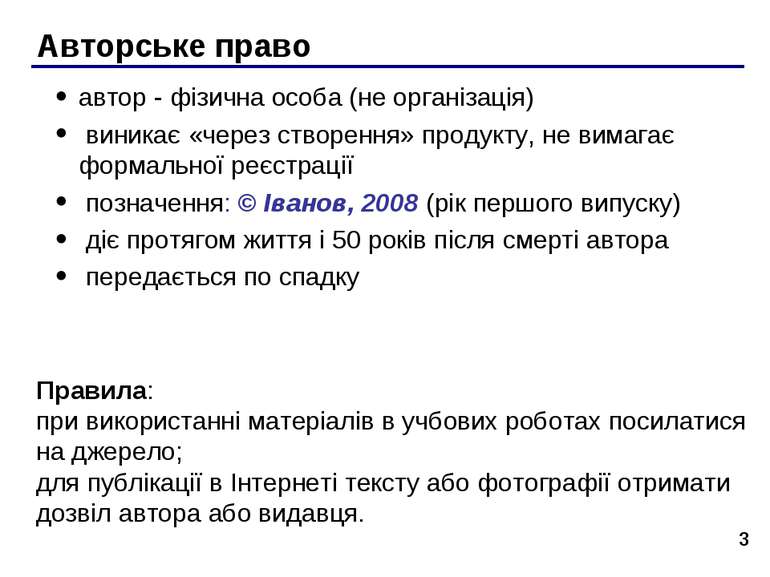

* Авторське право автор - фізична особа (не організація) виникає «через створення» продукту, не вимагає формальної реєстрації позначення: © Іванов, 2008 (рік першого випуску) діє протягом життя і 50 років після смерті автора передається по спадку Правила: при використанні матеріалів в учбових роботах посилатися на джерело; для публікації в Інтернеті тексту або фотографії отримати дозвіл автора або видавця.

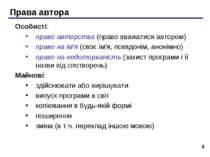

* Права автора Особисті: право авторства (право вважатися автором) право на ім'я (своє ім'я, псевдонім, анонімно) право на недоторканість (захист програми і її назви від спотворень) Майнові: здійснювати або вирішувати випуск програми в світ копіювання в будь-якій формі поширення зміна (в т.ч. переклад іншою мовою)

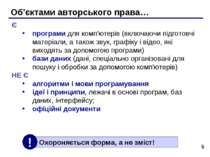

* Об’єктами авторського права… Є програми для комп'ютерів (включаючи підготовчі матеріали, а також звук, графіку і відео, які виходять за допомогою програми) бази даних (дані, спеціально організовані для пошуку і обробки за допомогою комп'ютерів) НЕ Є алгоритми і мови програмування ідеї і принципи, лежачі в основі програм, баз даних, інтерфейсу; офіційні документи

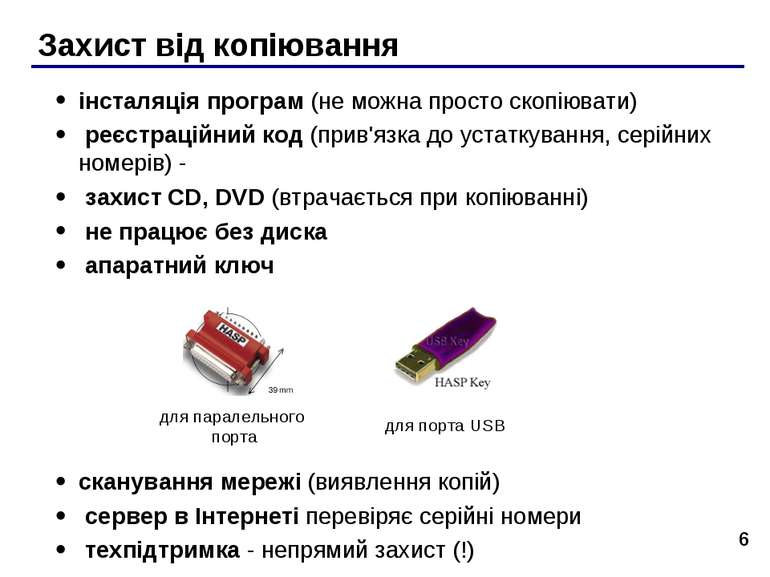

* Захист від копіювання інсталяція програм (не можна просто скопіювати) реєстраційний код (прив'язка до устаткування, серійних номерів) - захист CD, DVD (втрачається при копіюванні) не працює без диска апаратний ключ сканування мережі (виявлення копій) сервер в Інтернеті перевіряє серійні номери техпідтримка - непрямий захист (!) для паралельного порта для порта USB

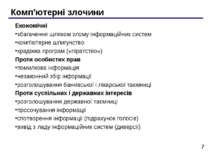

* Комп’ютерні злочини Економічні збагачення шляхом злому інформаційних систем комп'ютерне шпигунство крадіжка програм («піратство») Проти особистих прав помилкова інформація незаконний збір інформації розголошування банківської і лікарської таємниці Проти суспільних і державних інтересів розголошування державної таємниці просочування інформації спотворення інформації (підрахунок голосів) вивід з ладу інформаційних систем (диверсії)

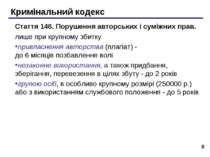

* Кримінальний кодекс Стаття 146. Порушення авторських і суміжних прав. лише при крупному збитку привласнення авторства (плагіат) - до 6 місяців позбавлення волі незаконне використання, а також придбання, зберігання, перевезення в цілях збуту - до 2 років групою осіб, в особливо крупному розмірі (250000 р.) або з використанням службового положення - до 5 років

* Без дозволу можна: скопіювати собі картинку (текст) послати картинку (текст) другу відсканувати книгу Розмістити на сайті картинку з іншого сайту Указ Президента цитату із статті з вказівкою автора статтю з іншого сайту (або з книги) з вказівкою автора опис алгоритму відскановану книгу вірш Шевченка

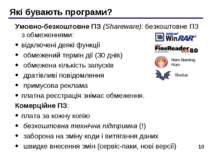

* Які бувають програми? Умовно-безкоштовне ПЗ (Shareware): безкоштовне ПЗ з обмеженнями: відключені деякі функції обмежений термін дії (30 днів) обмежена кількість запусків дратівливі повідомлення примусова реклама платна реєстрація знімає обмеження. Комерційне ПЗ: плата за кожну копію безкоштовна технічна підтримка (!) заборона на зміну коди і витягання даних швидке внесення змін (сервіс-паки, нові версії) Nero Burning Rom TheBat

* Ліцензія GNU GPL GNU General Public Licence: програмне забезпечення поставляється з вихідним кодом авторські права належать розробникам можна вільно і без оплати запускати програми вивчати і змінювати код поширювати безкоштовно або за плату покращувати і поширювати поліпшення можна використовувати код в своїх розробках, але вони можуть поширюватися лише за ліцензією GPL програми поширюються без гарантій за налаштування і супровід можна брати плату

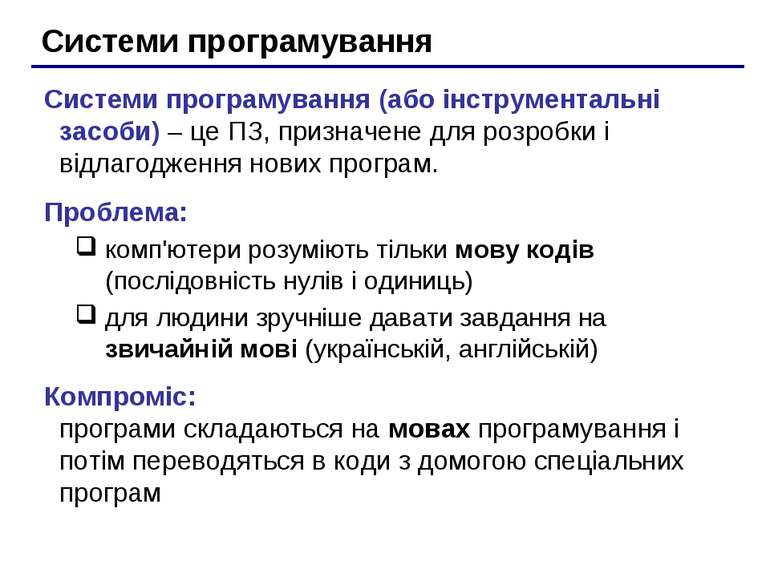

Системи програмування Системи програмування (або інструментальні засоби) – це ПЗ, призначене для розробки і відлагодження нових програм. Проблема: комп'ютери розуміють тільки мову кодів (послідовність нулів і одиниць) для людини зручніше давати завдання на звичайній мові (українській, англійській) Компроміс: програми складаються на мовах програмування і потім переводяться в коди з домогою спеціальних програм

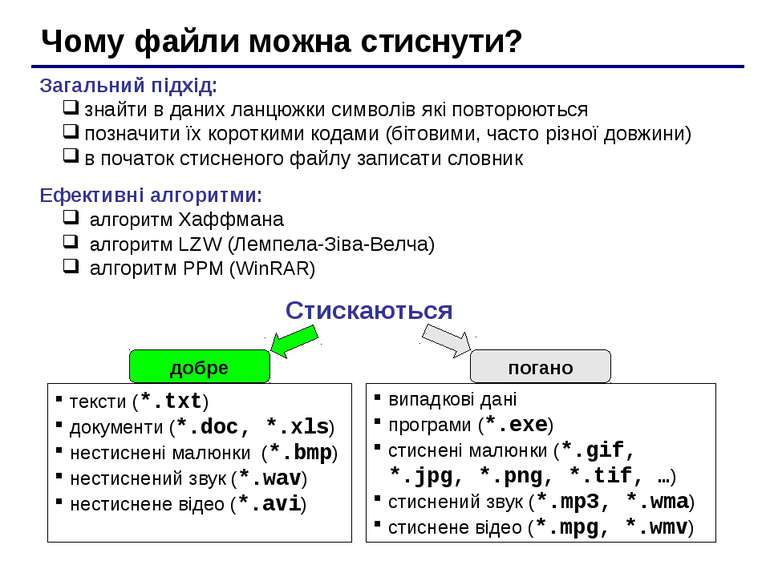

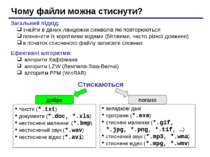

Чому файли можна стиснути? Загальний підхід: знайти в даних ланцюжки символів які повторюються позначити їх короткими кодами (бітовими, часто різної довжини) в початок стисненого файлу записати словник Ефективні алгоритми: алгоритм Хаффмана алгоритм LZW (Лемпела-Зіва-Велча) алгоритм PPM (WinRAR) Стискаються тексти (*.txt) документи (*.doc, *.xls) нестиснені малюнки (*.bmp) нестиснений звук (*.wav) нестиснене відео (*.avi) добре погано випадкові дані програми (*.exe) стиснені малюнки (*.gif, *.jpg, *.png, *.tif, …) стиснений звук (*.mp3, *.wma) стиснене відео (*.mpg, *.wmv)

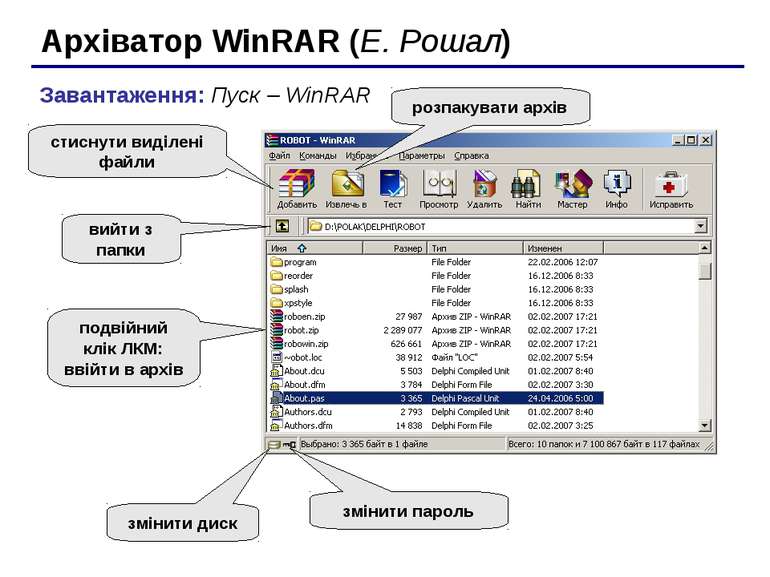

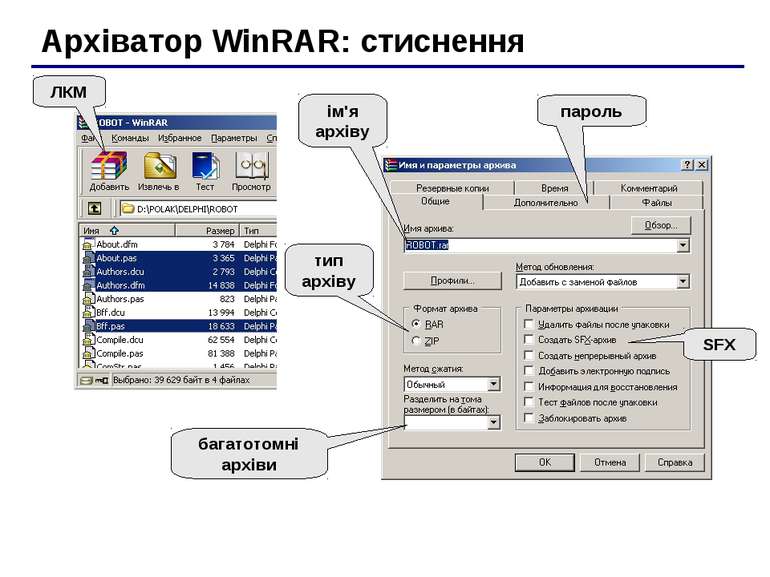

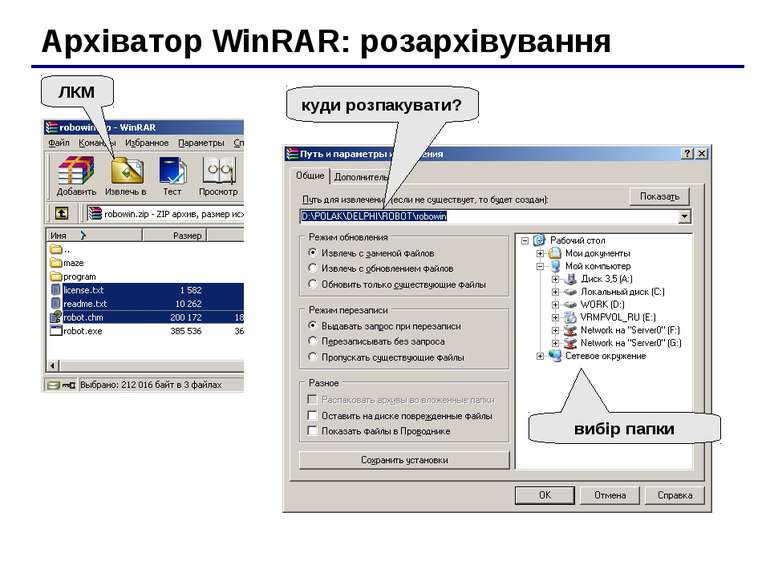

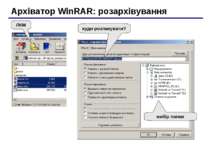

Архіватор WinRAR (Е. Рошал) Завантаження: Пуск – WinRAR стиснути виділені файли розпакувати архів змінити пароль змінити диск подвійний клік ЛКМ: ввійти в архів вийти з папки

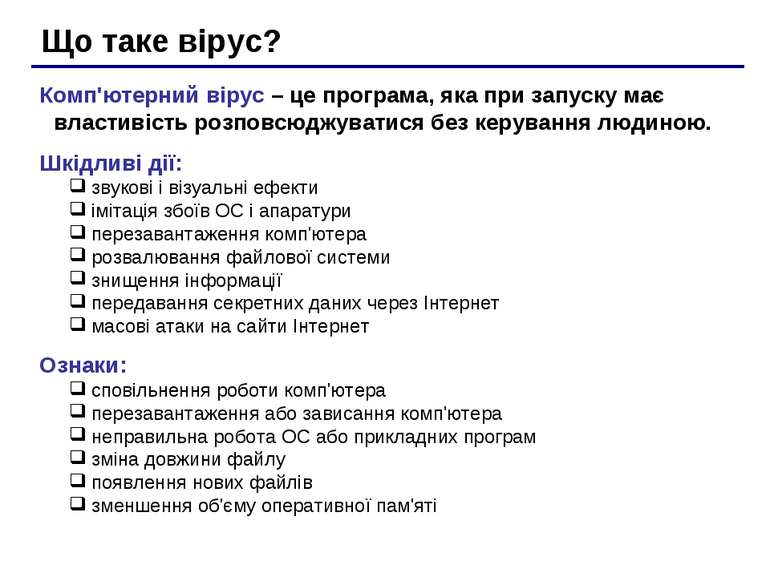

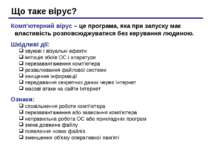

Що таке вірус? Комп'ютерний вірус – це програма, яка при запуску має властивість розповсюджуватися без керування людиною. Шкідливі дії: звукові і візуальні ефекти імітація збоїв ОС і апаратури перезавантаження комп'ютера розвалювання файлової системи знищення інформації передавання секретних даних через Інтернет масові атаки на сайти Інтернет Ознаки: сповільнення роботи комп'ютера перезавантаження або зависання комп'ютера неправильна робота ОС або прикладних програм зміна довжини файлу появлення нових файлів зменшення об'єму оперативної пам'яті

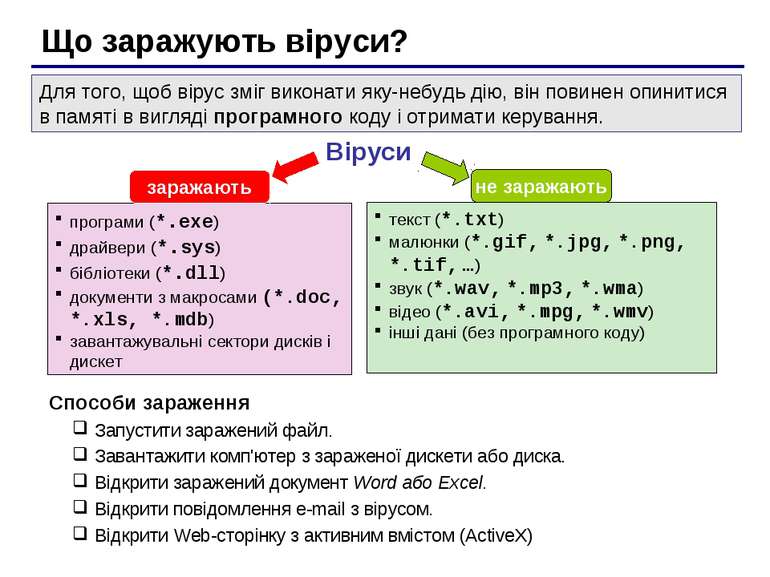

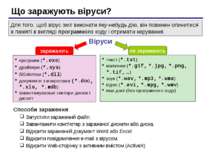

Що заражують віруси? Віруси програми (*.exe) драйвери (*.sys) бібліотеки (*.dll) документи з макросами (*.doc, *.xls, *.mdb) завантажувальні сектори дисків і дискет заражають не заражають текст (*.txt) малюнки (*.gif, *.jpg, *.png, *.tif, …) звук (*.wav, *.mp3, *.wma) відео (*.avi, *.mpg, *.wmv) інші дані (без програмного коду) Для того, щоб вірус зміг виконати яку-небудь дію, він повинен опинитися в памяті в вигляді програмного коду і отримати керування. Способи зараження Запустити заражений файл. Завантажити комп'ютер з зараженої дискети або диска. Відкрити заражений документ Word або Excel. Відкрити повідомлення e-mail з вірусом. Відкрити Web-сторінку з активним вмістом (ActiveX)

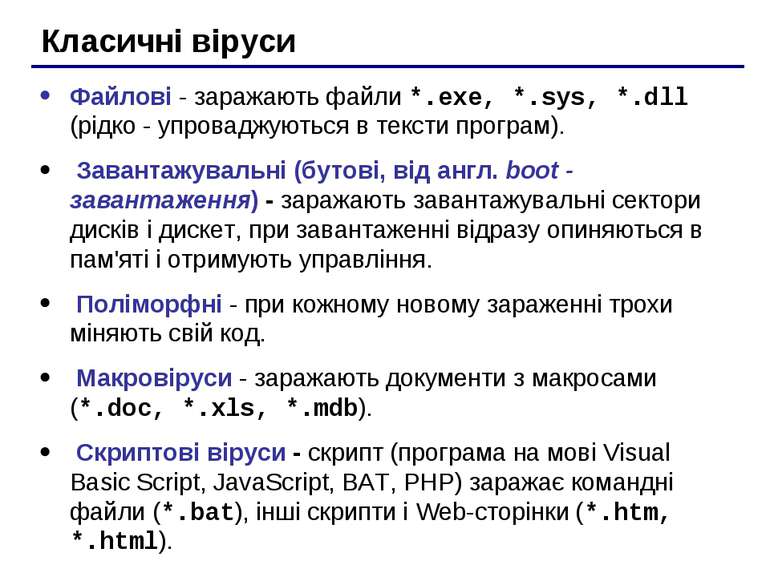

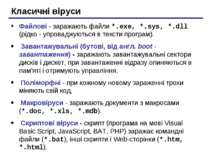

Класичні віруси Файлові - заражають файли *.exe, *.sys, *.dll (рідко - упроваджуються в тексти програм). Завантажувальні (бутові, від англ. boot - завантаження) - заражають завантажувальні сектори дисків і дискет, при завантаженні відразу опиняються в пам'яті і отримують управління. Поліморфні - при кожному новому зараженні трохи міняють свій код. Макровіруси - заражають документи з макросами (*.doc, *.xls, *.mdb). Скриптові віруси - скрипт (програма на мові Visual Basic Script, JavaScript, BAT, PHP) заражає командні файли (*.bat), інші скрипти і Web-сторінки (*.htm, *.html).

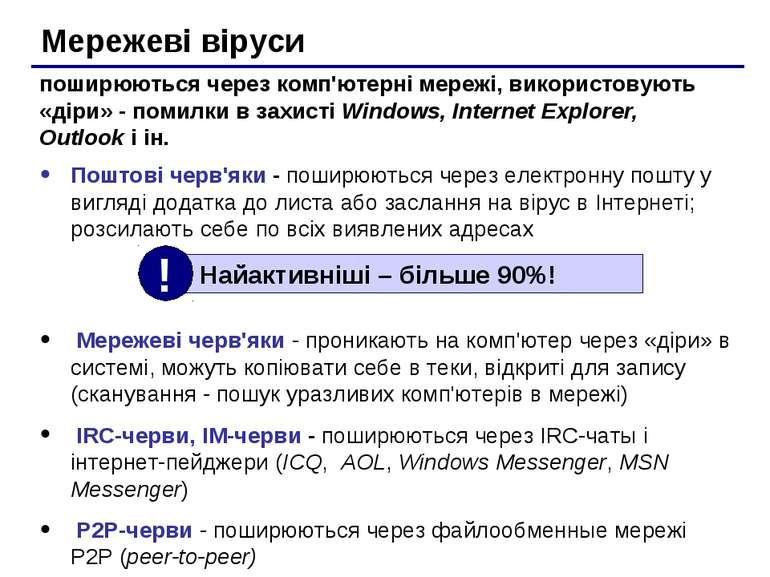

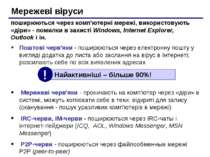

Мережеві віруси Поштові черв'яки - поширюються через електронну пошту у вигляді додатка до листа або заслання на вірус в Інтернеті; розсилають себе по всіх виявлених адресах Мережеві черв'яки - проникають на комп'ютер через «діри» в системі, можуть копіювати себе в теки, відкриті для запису (сканування - пошук уразливих комп'ютерів в мережі) IRC-черви, IM-черви - поширюються через IRC-чаты і інтернет-пейджери (ICQ, AOL, Windows Messenger, MSN Messenger) P2P-черви - поширюються через файлообменные мережі P2P (peer-to-peer) поширюються через комп'ютерні мережі, використовують «діри» - помилки в захисті Windows, Internet Explorer, Outlook і ін.

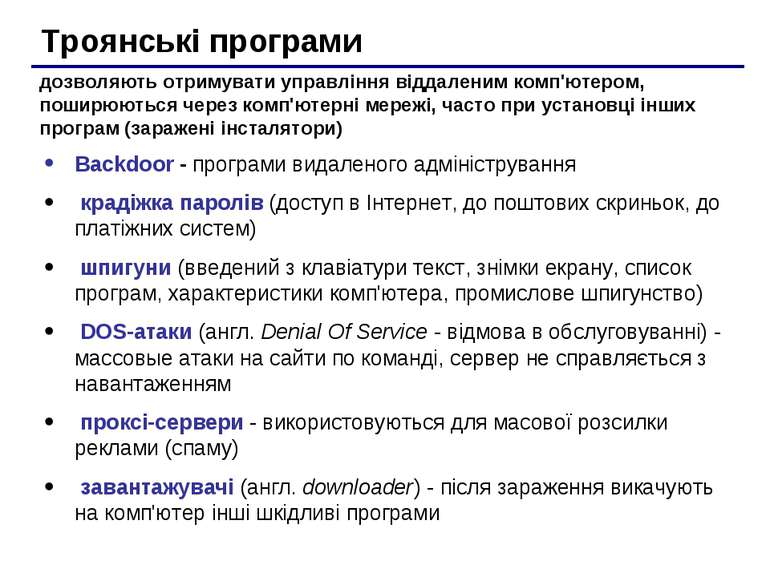

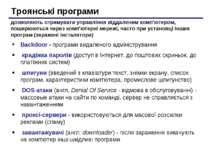

Троянські програми Backdoor - програми видаленого адміністрування крадіжка паролів (доступ в Інтернет, до поштових скриньок, до платіжних систем) шпигуни (введений з клавіатури текст, знімки екрану, список програм, характеристики комп'ютера, промислове шпигунство) DOS-атаки (англ. Denial Of Service - відмова в обслуговуванні) - массовые атаки на сайти по команді, сервер не справляється з навантаженням проксі-сервери - використовуються для масової розсилки реклами (спаму) завантажувачі (англ. downloader) - після зараження викачують на комп'ютер інші шкідливі програми дозволяють отримувати управління віддаленим комп'ютером, поширюються через комп'ютерні мережі, часто при установці інших програм (заражені інсталятори)

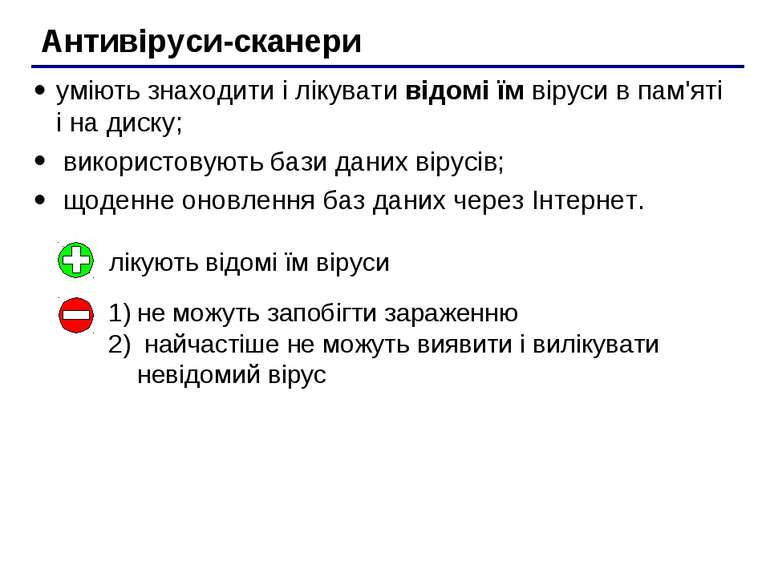

Антивіруси-сканери уміють знаходити і лікувати відомі їм віруси в пам'яті і на диску; використовують бази даних вірусів; щоденне оновлення баз даних через Інтернет. лікують відомі їм віруси не можуть запобігти зараженню найчастіше не можуть виявити і вилікувати невідомий вірус

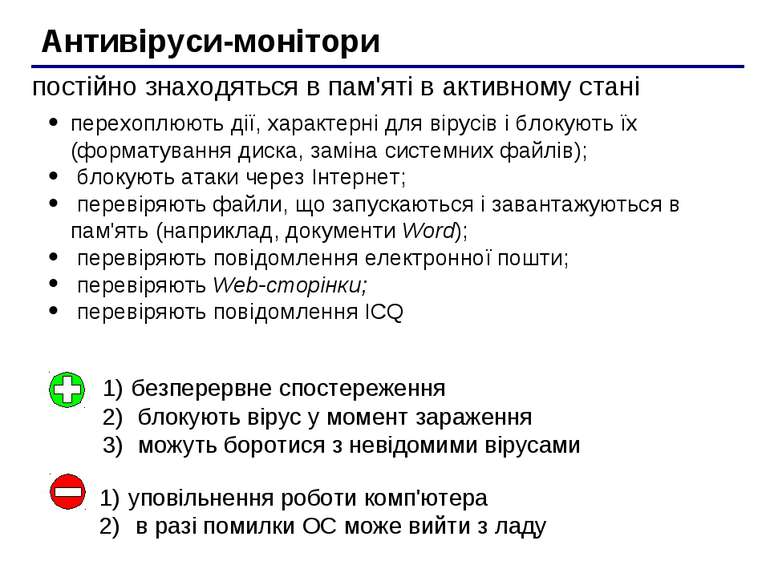

Антивіруси-монітори постійно знаходяться в пам'яті в активному стані безперервне спостереження блокують вірус у момент зараження можуть боротися з невідомими вірусами уповільнення роботи комп'ютера в разі помилки ОС може вийти з ладу перехоплюють дії, характерні для вірусів і блокують їх (форматування диска, заміна системних файлів); блокують атаки через Інтернет; перевіряють файли, що запускаються і завантажуються в пам'ять (наприклад, документи Word); перевіряють повідомлення електронної пошти; перевіряють Web-сторінки; перевіряють повідомлення ICQ

Антивірусні програми AVP = Antiviral Toolkit Pro (www.avp.ru) – Е.Касперський DrWeb (www.drweb.com) – И. Данилов Norton Antivirus (www.symantec.com) McAfee (www.mcafee.ru) NOD32 (www.eset.com) Комерційні Безкоштовні Avast Home (www.avast.com) Antivir Personal (free-av.com) AVG Free (free.grisoft.com)

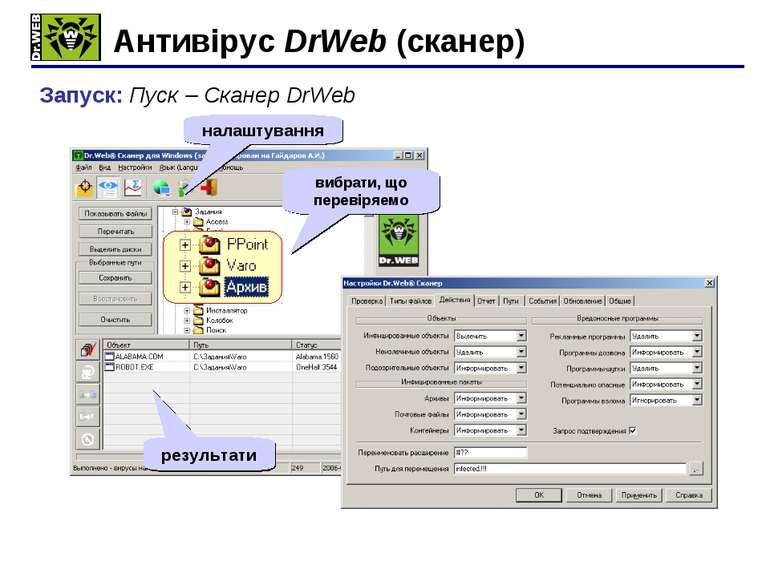

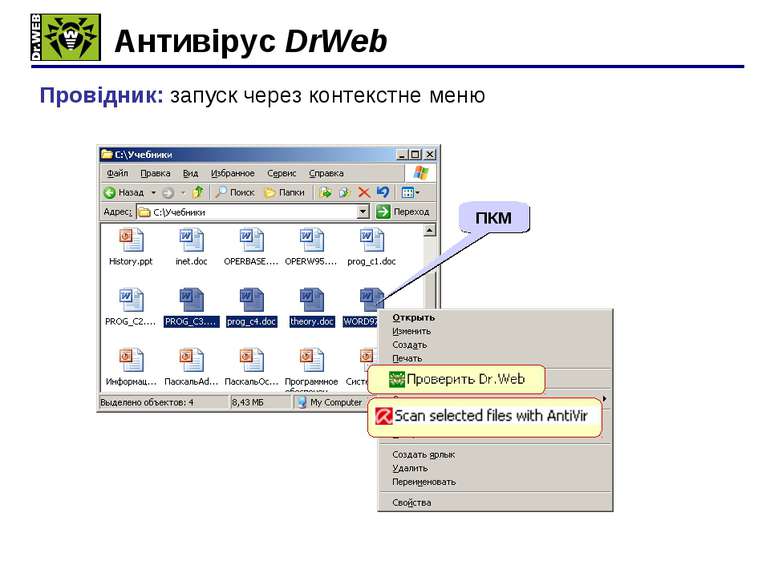

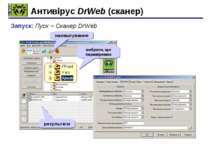

Антивірус DrWeb (сканер) Запуск: Пуск – Сканер DrWeb старт налаштування вибрати, що перевіряемо результати

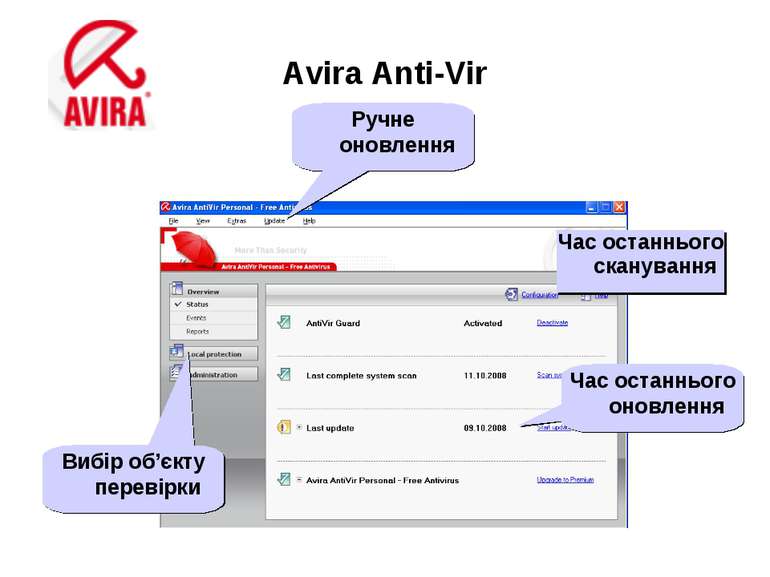

Avira Anti-Vir Час останнього сканування Час останнього оновлення Вибір об’єкту перевірки Ручне оновлення

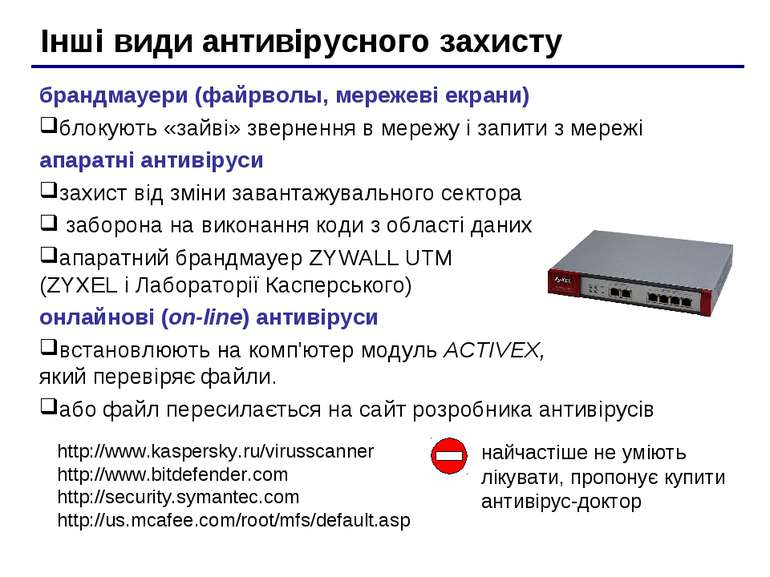

Інші види антивірусного захисту брандмауери (файрволы, мережеві екрани) блокують «зайві» звернення в мережу і запити з мережі апаратні антивіруси захист від зміни завантажувального сектора заборона на виконання коди з області даних апаратний брандмауер ZYWALL UTM (ZYXEL і Лабораторії Касперського) онлайнові (on-line) антивіруси встановлюють на комп'ютер модуль ACTIVEX, який перевіряє файли. або файл пересилається на сайт розробника антивірусів http://www.kaspersky.ru/virusscanner http://www.bitdefender.com http://security.symantec.com http://us.mcafee.com/root/mfs/default.asp

Профілактика робити резервні копії важливих даних на CD і DVD (раз на місяць? у тиждень?) використовувати антивірус-монітор, особливо при роботі в Інтернеті при роботі в Інтернеті включати брандмауер (англ. firewall) - ця програма забороняє обмін по деяких каналах зв'язки, які використовують віруси перевіряти за допомогою антивіруса-лякаря всі нові програми і файли, дискети не відкривати повідомлення e-mail з невідомих адрес, особливо файли-додатки мати завантажувальний диск з антивірусом

Якщо комп'ютер заражений Відключити комп'ютер від мережі. Запустити антивірус. Якщо не допомагає, то вимкнути комп'ютер і завантажити його із завантажувального диска (дискети, CD, DVD). Запустити антивірус. Якщо не допомагає, то видалити Windows і встановити її заново. Якщо не допомагає, то відформатувати вінчестер (format.com). Якщо зробити це не удається, то могла бути зіпсована таблиця розділів диска. Тоді створити заново таблицю розділів (fdisk.exe). Якщо не удається (вінчестер не виявлений), то можна нести комп'ютер в ремонт.

Схожі презентації

Категорії