Презентація на тему:

Теоретичні основи захисту інформації

Завантажити презентацію

Теоретичні основи захисту інформації

Завантажити презентаціюПрезентація по слайдам:

План лекції Поняття загрози інформації Загрози порушення конфіденційності Загрози порушення цілісності Загрози порушення доступності Загрози порушення спостережності Дестабілізуючі фактори Модель загроз для криптографічних середовищ Узагальнений підхід щодо побудови моделі загроз

Поняття загрози інформації Поняття загрози інформації є основним у теорії і практиці ЗІ Аналіз загроз є початковим і одним з основних етапів створення системи ЗІ Модель загроз – це абстрактний формалізований або неформалізований опис методів і способів здійснення загроз Означення. Загроза – це потенційно можлива будь-яка несприятлива дія на інформацію, що може призвести до порушень хоча б однієї з фундаментальних властивостей захищеної інформації Розрізняють такі класи загроз інформації: Порушення конфіденційності (tc) Порушення цілісності (ti) Порушення доступності або відмова в обслуговуванні (ta) Порушення спостережності або керованості (ts) Отже, множина загроз T формально виглядає так: T={tc, ti, ta, ts}

Послуги безпеки Розвиток теорії і практики ЗІ показує, що основними двома шляхами реалізації загроз є: Втрата контролю над системою захисту інформації Канали витоку інформації Усі інші способи порушень так чи інакше зводяться до цих двох Захист проти множини певних порушень організується за допомогою множин певних заходів, які називають послугами Послуга безпеки – це набір певних апаратних, програмних або організаційних заходів для протидії певній загрозі або множині загроз Можна ввести рівень загроз, на якому в якості загроз розглядати невиконання або реалізацію у неповному обсязі деяких послуг безпеки

Загрози невиконання послуг безпеки (1) Загрози порушення конфіденційності Загрози при керуванні потоками інформації Загрози існування прихованих (безконтрольних) каналів Загрози при експорті/імпорті інформації через незахищене середовище Загрози порушення цілісності Загрози при керуванні потоками інформації Неможливість повернення захищеного об’єкта у вихідний стан Загрози при експорті/імпорті інформації через незахищене середовище

Загрози невиконання послуг безпеки (2) Загрози порушення доступності чи відмови в обслуговуванні Порушення безпеки при керуванні послугами і ресурсами користувача Порушення стійкості до відмов Порушення безпеки у процесі модернізації системи або гарячої заміни її компонент Порушення безпеки під час відновлення після збоїв Загрози порушення спостережності або керованості Порушення реєстрації небезпечних дій Порушення ідентифікації та автентифікації Загрози несанкціонованого використання інформаційних ресурсів

Загрози порушення конфіденційності Означення. Загроза порушення конфіденційності – це можливість реалізації певної множини доступів для ознайомлення з інформацією користувачам і (або) процесам, які не мають на це відповідних повноважень Один з можливих формальних виразів загрози порушення конфіденційності tc: У певний момент часу існує деяка непорожня підмножина видів доступу p, можливих для певного i-го користувача, до об’єкта, який створив інший j-ий користувач Множина Rc містить доступи, які дозволяють лише ознайомитися з інформацією – саме вони є каналами витоку Приклад реалізації каналу витоку – spyware (атака типу “троянський кінь”) Захист від загроз порушення конфіденційності – послуги конфіденційності

Загрози порушення цілісності Означення. Загроза порушення цілісності – це можливість реалізації певної множини доступів для модифікації інформації користувачам і (або) процесам, які не мають на це відповідних повноважень Принципова відмінність загроз цілісності від загроз конфіденційності полягає у тому, що для їх реалізації необхідно здійснити активний вплив на інформацію з боку порушника Таким чином, замість каналу витоку зручно ввести поняття каналу дії на цілісність Один з можливих формальних виразів загрози порушення цілісності ti: Множина Ri містить доступи, які дозволяють здійснити модифікацію інформації Приклад реалізації каналу дії на цілісність – комп’ютерний вірус або “троянський кінь” Захист від загроз порушення цілісності – послуги цілісності

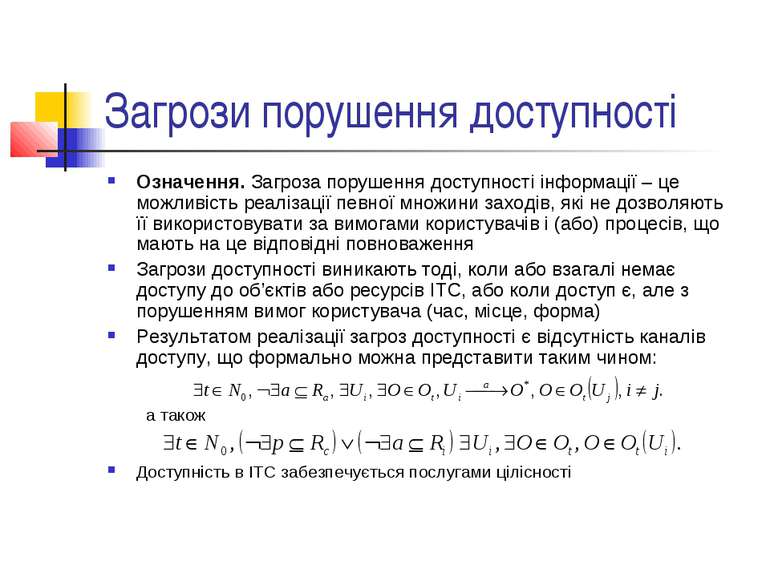

Загрози порушення доступності Означення. Загроза порушення доступності інформації – це можливість реалізації певної множини заходів, які не дозволяють її використовувати за вимогами користувачів і (або) процесів, що мають на це відповідні повноваження Загрози доступності виникають тоді, коли або взагалі немає доступу до об’єктів або ресурсів ІТС, або коли доступ є, але з порушенням вимог користувача (час, місце, форма) Результатом реалізації загроз доступності є відсутність каналів доступу, що формально можна представити таким чином: а також Доступність в ІТС забезпечується послугами цілісності

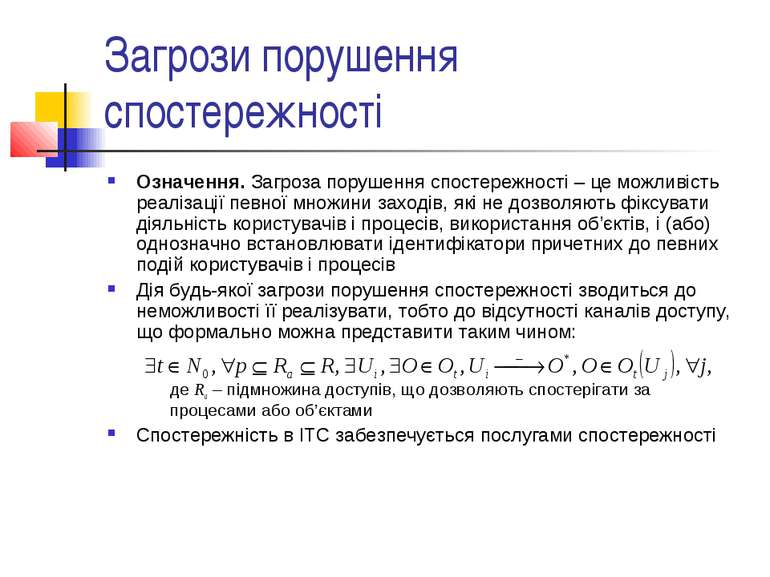

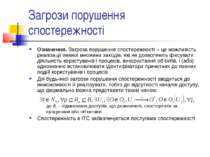

Загрози порушення спостережності Означення. Загроза порушення спостережності – це можливість реалізації певної множини заходів, які не дозволяють фіксувати діяльність користувачів і процесів, використання об’єктів, і (або) однозначно встановлювати ідентифікатори причетних до певних подій користувачів і процесів Дія будь-якої загрози порушення спостережності зводиться до неможливості її реалізувати, тобто до відсутності каналів доступу, що формально можна представити таким чином: де Ra – підмножина доступів, що дозволяють спостерігати за процесами або об’єктами Спостережність в ІТС забезпечується послугами спостережності

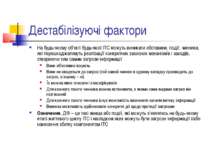

Дестабілізуючі фактори На будь-якому об’єкті будь-якої ІТС можуть виникати обставини, події, чинники, які перешкоджатимуть реалізації конкретних захисних механізмів і заходів, створюючи тим самим загрози інформації Вони об’єктивно існують Вони не зводяться до загроз (той самий чинник в одному випадку призводить до загроз, в іншому – ні) Їх можна явно описати і класифікувати Для кожного такого чинника можна встановити, з якими саме видами загроз він пов’язаний Для кожного такого чинника існує можливість визначити канали витоку інформації Виникає можливість здійснювати конкретні дії щодо протидії загрозам Означення. ДФ – це такі явища або події, які можуть з’являтись на будь-якому етапі життєвого циклу ІТС і наслідком яких можуть бути загрози інформації і/або нанесення збитку компонентам ІТС

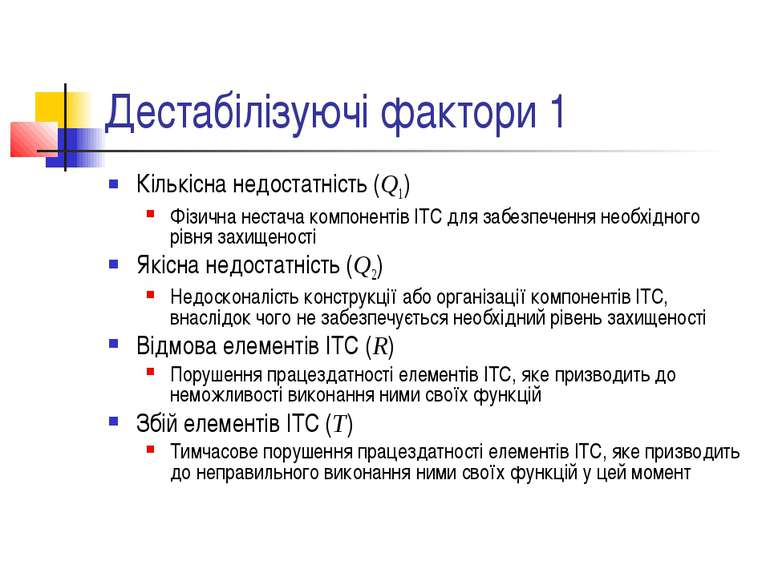

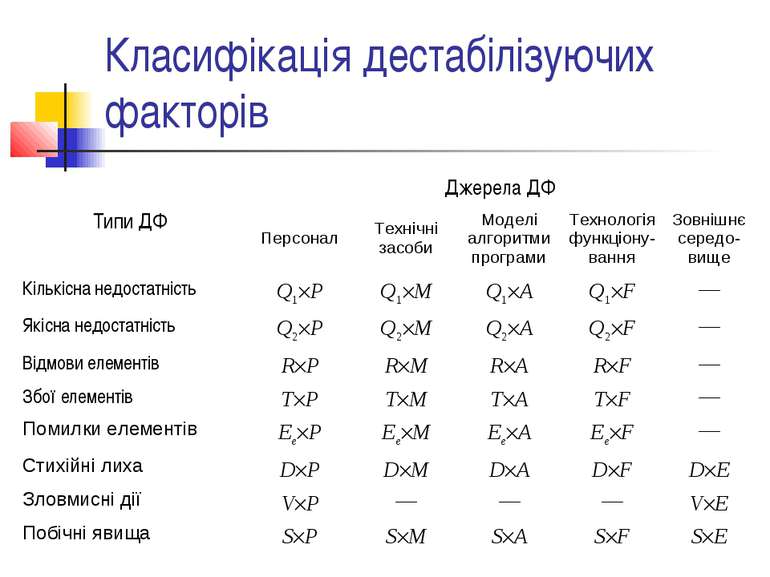

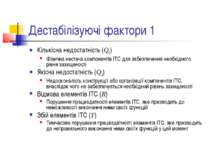

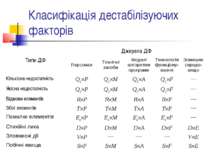

Дестабілізуючі фактори 1 Кількісна недостатність (Q1) Фізична нестача компонентів ІТС для забезпечення необхідного рівня захищеності Якісна недостатність (Q2) Недосконалість конструкції або організації компонентів ІТС, внаслідок чого не забезпечується необхідний рівень захищеності Відмова елементів ІТС (R) Порушення працездатності елементів ІТС, яке призводить до неможливості виконання ними своїх функцій Збій елементів ІТС (T) Тимчасове порушення працездатності елементів ІТС, яке призводить до неправильного виконання ними своїх функцій у цей момент

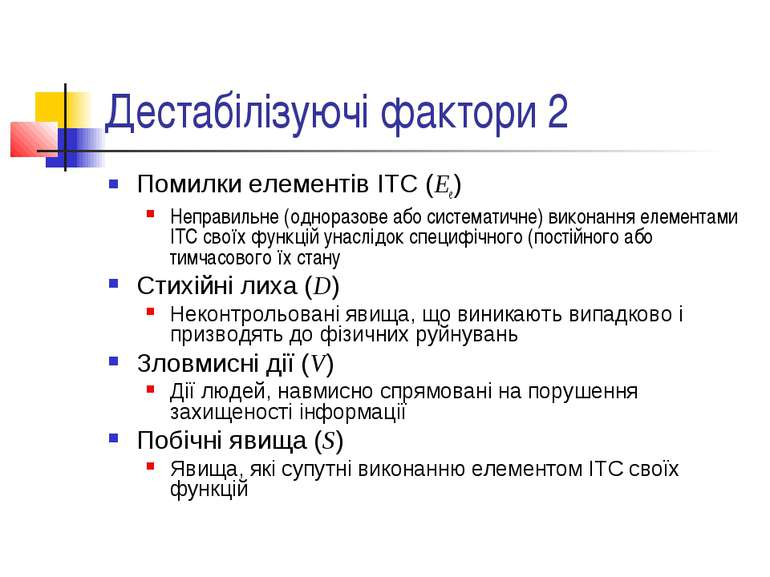

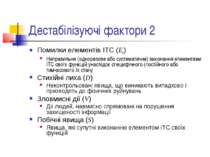

Дестабілізуючі фактори 2 Помилки елементів ІТС (Ee) Неправильне (одноразове або систематичне) виконання елементами ІТС своїх функцій унаслідок специфічного (постійного або тимчасового їх стану Стихійні лиха (D) Неконтрольовані явища, що виникають випадково і призводять до фізичних руйнувань Зловмисні дії (V) Дії людей, навмисно спрямовані на порушення захищеності інформації Побічні явища (S) Явища, які супутні виконанню елементом ІТС своїх функцій

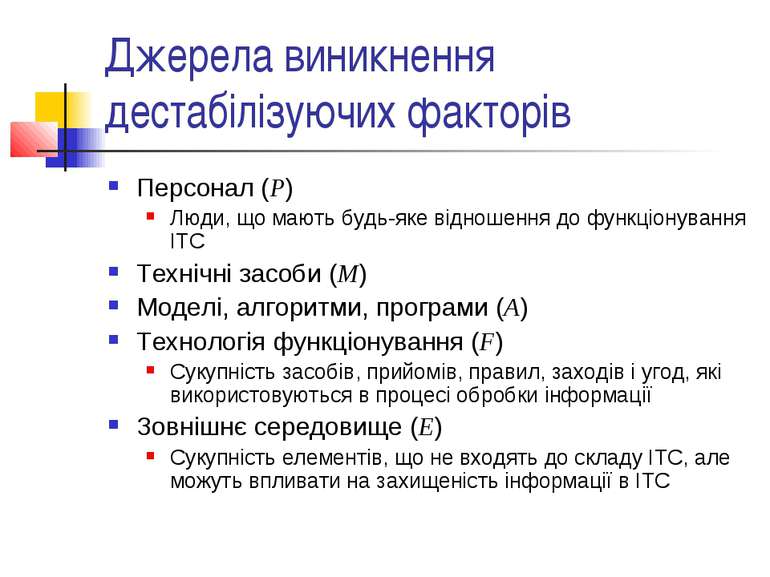

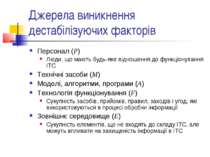

Джерела виникнення дестабілізуючих факторів Персонал (P) Люди, що мають будь-яке відношення до функціонування ІТС Технічні засоби (M) Моделі, алгоритми, програми (A) Технологія функціонування (F) Сукупність засобів, прийомів, правил, заходів і угод, які використовуються в процесі обробки інформації Зовнішнє середовище (E) Сукупність елементів, що не входять до складу ІТС, але можуть впливати на захищеність інформації в ІТС

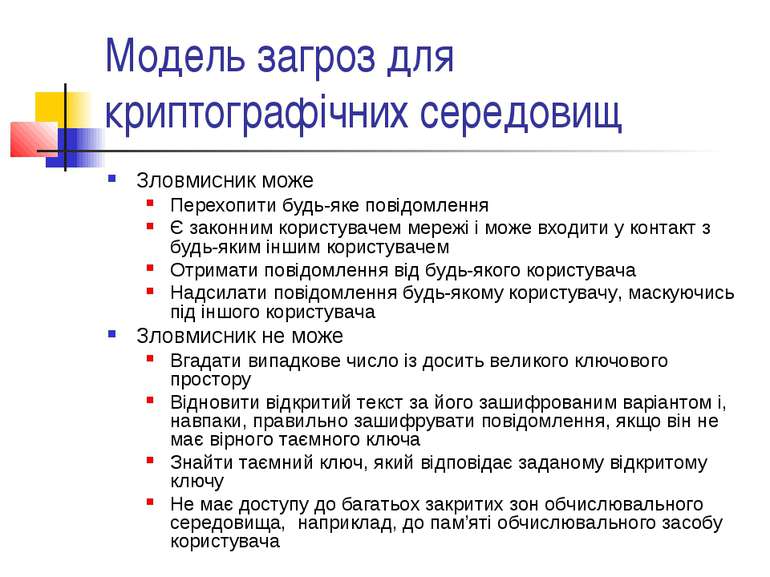

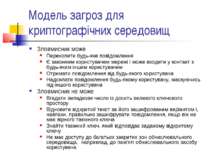

Модель загроз для криптографічних середовищ Зловмисник може Перехопити будь-яке повідомлення Є законним користувачем мережі і може входити у контакт з будь-яким іншим користувачем Отримати повідомлення від будь-якого користувача Надсилати повідомлення будь-якому користувачу, маскуючись під іншого користувача Зловмисник не може Вгадати випадкове число із досить великого ключового простору Відновити відкритий текст за його зашифрованим варіантом і, навпаки, правильно зашифрувати повідомлення, якщо він не має вірного таємного ключа Знайти таємний ключ, який відповідає заданому відкритому ключу Не має доступу до багатьох закритих зон обчислювального середовища, наприклад, до пам’яті обчислювального засобу користувача

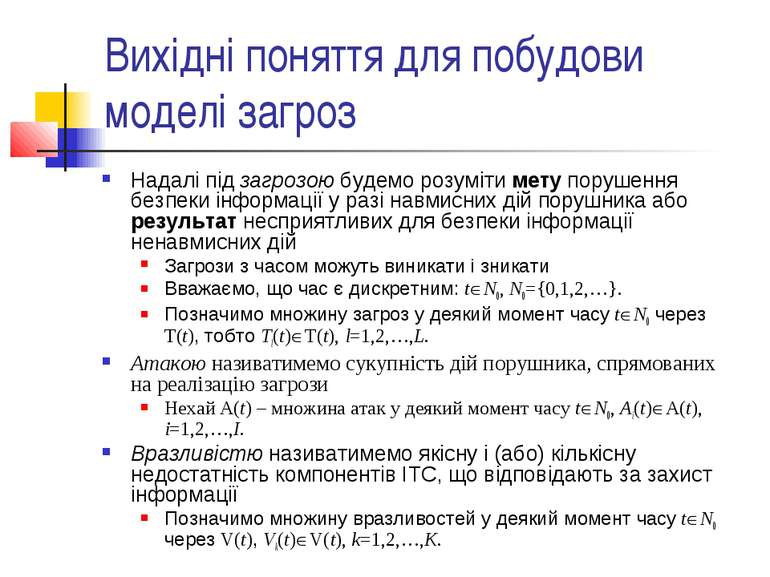

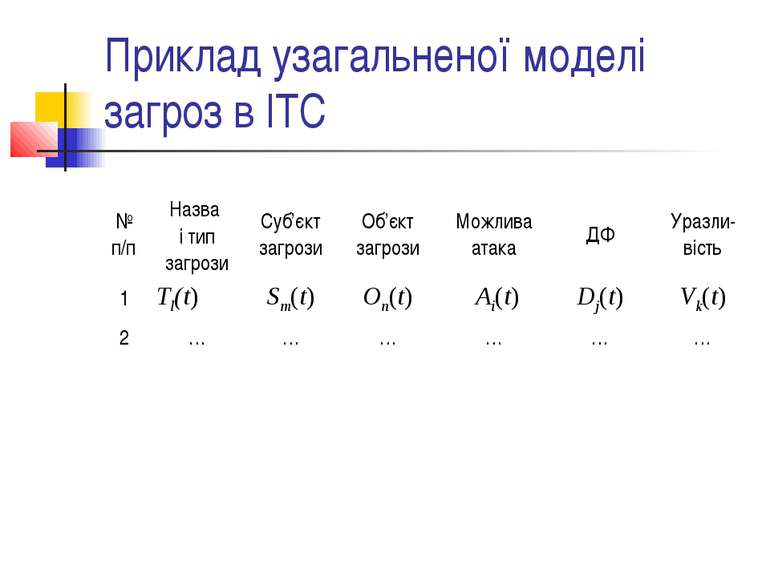

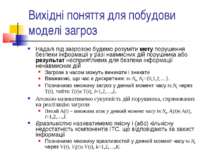

Вихідні поняття для побудови моделі загроз Надалі під загрозою будемо розуміти мету порушення безпеки інформації у разі навмисних дій порушника або результат несприятливих для безпеки інформації ненавмисних дій Загрози з часом можуть виникати і зникати Вважаємо, що час є дискретним: t N0, N0={0,1,2,…}. Позначимо множину загроз у деякий момент часу t N0 через T(t), тобто Tl(t) T(t), l=1,2,…,L. Атакою називатимемо сукупність дій порушника, спрямованих на реалізацію загрози Нехай A(t) – множина атак у деякий момент часу t N0, Ai(t) A(t), i=1,2,…,I. Вразливістю називатимемо якісну і (або) кількісну недостатність компонентів ІТС, що відповідають за захист інформації Позначимо множину вразливостей у деякий момент часу t N0 через V(t), Vk(t) V(t), k=1,2,…,K.

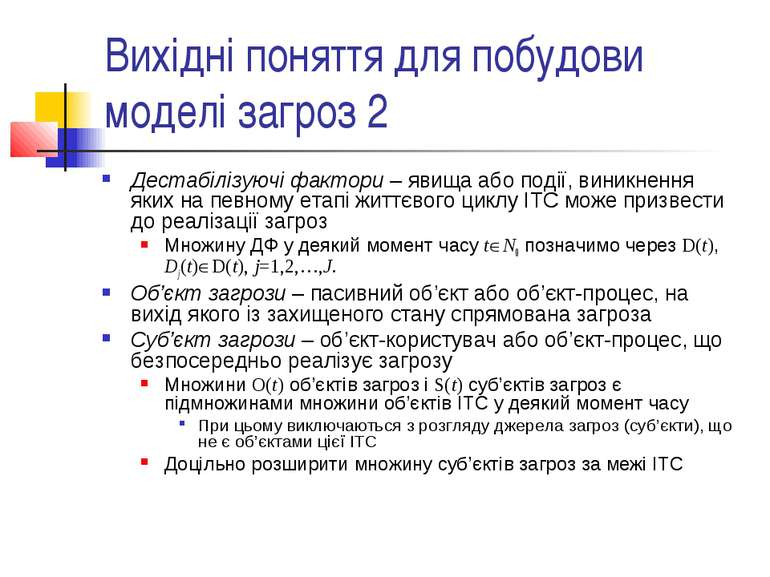

Вихідні поняття для побудови моделі загроз 2 Дестабілізуючі фактори – явища або події, виникнення яких на певному етапі життєвого циклу ІТС може призвести до реалізації загроз Множину ДФ у деякий момент часу t N0 позначимо через D(t), Dj(t) D(t), j=1,2,…,J. Об’єкт загрози – пасивний об’єкт або об’єкт-процес, на вихід якого із захищеного стану спрямована загроза Суб’єкт загрози – об’єкт-користувач або об’єкт-процес, що безпосередньо реалізує загрозу Множини O(t) об’єктів загроз і S(t) суб’єктів загроз є підмножинами множини об’єктів ІТС у деякий момент часу При цьому виключаються з розгляду джерела загроз (суб’єкти), що не є об’єктами цієї ІТС Доцільно розширити множину суб’єктів загроз за межі ІТС

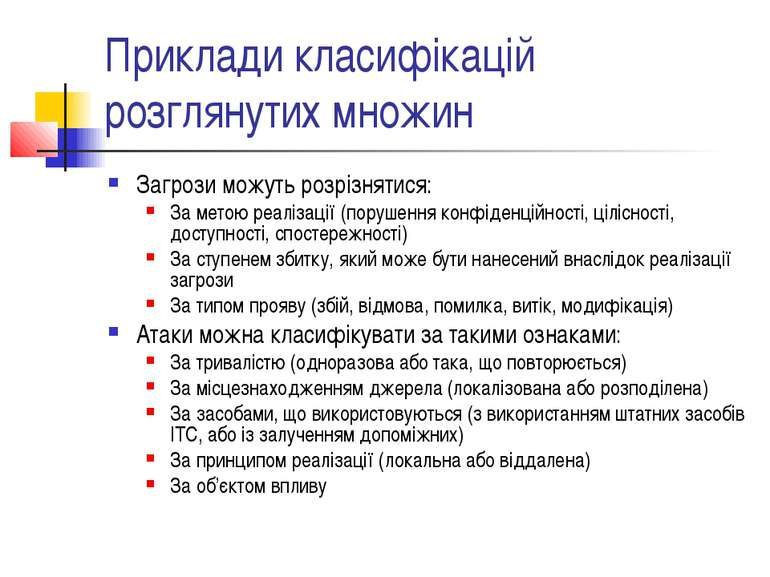

Приклади класифікацій розглянутих множин Загрози можуть розрізнятися: За метою реалізації (порушення конфіденційності, цілісності, доступності, спостережності) За ступенем збитку, який може бути нанесений внаслідок реалізації загрози За типом прояву (збій, відмова, помилка, витік, модифікація) Атаки можна класифікувати за такими ознаками: За тривалістю (одноразова або така, що повторюється) За місцезнаходженням джерела (локалізована або розподілена) За засобами, що використовуються (з використанням штатних засобів ІТС, або із залученням допоміжних) За принципом реалізації (локальна або віддалена) За об’єктом впливу

Приклади класифікацій розглянутих множин 2 Уразливості можуть розрізнятися: За причиною виникнення (якісна або кількісна недостатність) За ознакою навмисності (випадкова або навмисна) За тривалістю існування (тимчасова або систематична) За часом виникнення щодо етапу життєвого циклу ІТС (технологічна, експлуатаційна) За характером (програмна, апаратна, програмно-апаратна, адміністративна, організаційно-правова) Дестабілізуючі фактори можуть розрізнятися: За природою (об’єктивна, суб’єктивна) Суб’єктивні – за ознакою навмисності (випадкові або навмисні) За типом прояву (стихійні лиха, відмова компонентів, збої устаткування, помилки персоналу)

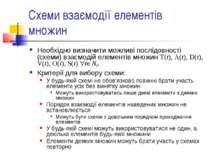

Схеми взаємодії елементів множин Необхідно визначити можливі послідовності (схеми) взаємодій елементів множин T(t), A(t), D(t), V(t), O(t), S(t) t N0. Критерії для вибору схеми: У будь-якій схемі не обов’язково повинні брати участь елементи усіх без винятку множин Можуть використовуватись лише деякі елементи з деяких множин Порядок взаємодії елементів наведених множин не встановлюється Можуть бути схеми з довільним порядком проходження елементів У будь-якій схемі можуть використовуватися не один, а декілька елементів будь-якої множини Елементи деяких множин можуть брати участь у схемах повторно

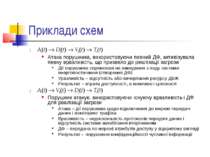

Приклади схем Ai(t) Dj(t) Vk(t) Tl(t) Атака порушника, використовуючи певний ДФ, активізувала певну вразливість, що призвело до реалізації загрози Дії порушника спрямовані на виведення з ладу системи енергопостачання (створення ДФ) Уразливість – відсутність або вичерпання ресурсу ДБЖ Результат – втрата доступності, а можливо і цілісності Ai(t) Vk(t) Dj(t) Tl(t) Порушник атакує, використовуючи існуючу вразливість і ДФ для реалізації загрози Атака – дії порушника щодо підключення до мережі передачі даних і моніторинг трафіка Вразливість – недосконалість протоколів передачі даних і відсутність системи запобігання вторгненням ДФ – передача по мережі атрибутів доступу у відкритому вигляді Результат - порушення конфіденційності чутливої інформації

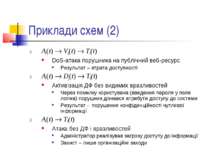

Приклади схем (2) Ai(t) Vk(t) Tl(t) DoS-атака порушника на публічний веб-ресурс Результат – втрата доступності Ai(t) Dj(t) Tl(t) Активізація ДФ без видимих вразливостей Через помилку користувача (введення пароля у поле логіна) порушник дізнався атрибути доступу до системи Результат - порушення конфіденційності чутливої інформації Ai(t) Tl(t) Атака без ДФ і вразливостей Адміністратор реалізував загрозу доступу до інформації Захист – лише організаційні заходи

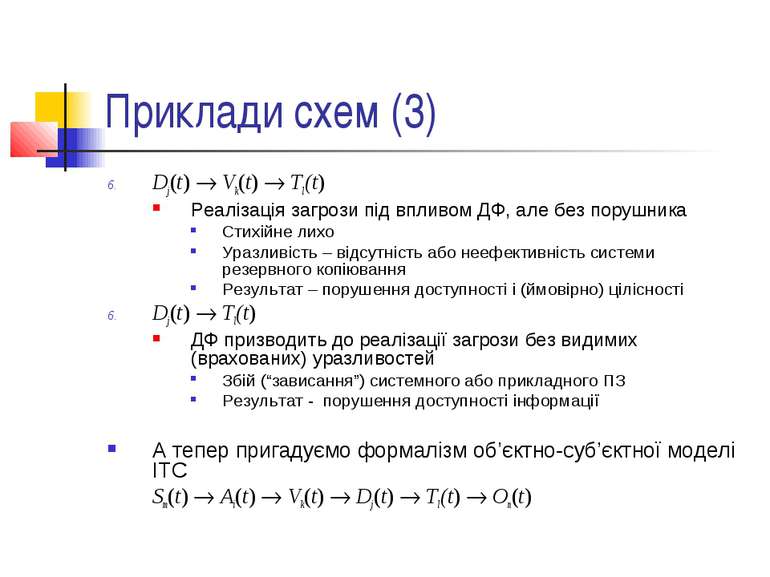

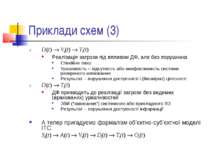

Приклади схем (3) Dj(t) Vk(t) Tl(t) Реалізація загрози під впливом ДФ, але без порушника Стихійне лихо Уразливість – відсутність або неефективність системи резервного копіювання Результат – порушення доступності і (ймовірно) цілісності Dj(t) Tl(t) ДФ призводить до реалізації загрози без видимих (врахованих) уразливостей Збій (“зависання”) системного або прикладного ПЗ Результат - порушення доступності інформації А тепер пригадуємо формалізм об’єктно-суб’єктної моделі ІТС Sm(t) Ai(t) Vk(t) Dj(t) Tl(t) On(t)

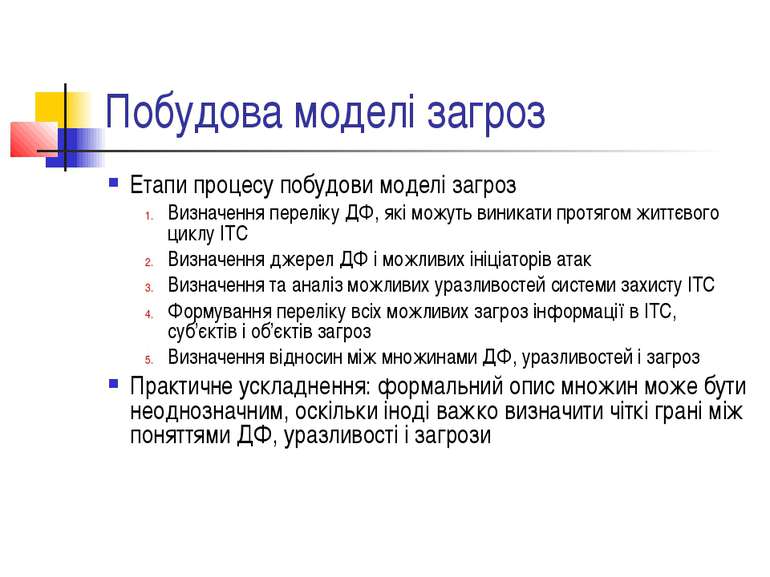

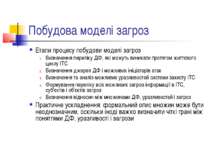

Побудова моделі загроз Етапи процесу побудови моделі загроз Визначення переліку ДФ, які можуть виникати протягом життєвого циклу ІТС Визначення джерел ДФ і можливих ініціаторів атак Визначення та аналіз можливих уразливостей системи захисту ІТС Формування переліку всіх можливих загроз інформації в ІТС, суб’єктів і об’єктів загроз Визначення відносин між множинами ДФ, уразливостей і загроз Практичне ускладнення: формальний опис множин може бути неоднозначним, оскільки іноді важко визначити чіткі грані між поняттями ДФ, уразливості і загрози

Схожі презентації

Категорії