Презентація на тему:

Компьютерні віруси

Завантажити презентацію

Компьютерні віруси

Завантажити презентаціюПрезентація по слайдам:

План Класифікація комп'ютерних вірусів. Систематизація комп’ютерних вірусів. Файлові віруси. Завантажувальні (бутові) віруси. Макро-віруси. Мережеві віруси. Стелс-віруси. Поліморфік-віруси. Способи захисту від вірусів.

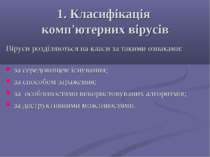

1. Класифікація комп'ютерних вірусів Віруси розділяються на класи за такими ознаками: за середовищем існування; за способом зараження; за особливостями використовуваних алгоритмів; за деструктивними можливостями.

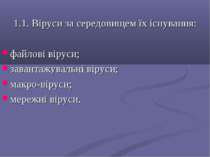

1.1. Віруси за середовищем їх існування: файлові віруси; завантажувальні віруси; макро-віруси; мережні віруси.

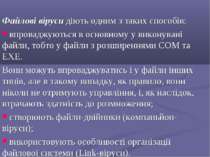

Файлові віруси діють одним з таких способів: впроваджуються в основному у виконувані файли, тобто у файли з розширеннями СОМ та ЕХЕ. Вони можуть впроваджуватись і у файли інших типів, але в такому випадку, як правило, вони ніколи не отримують управління, і, як наслідок, втрачають здатність до розмноження; створюють файли-двійники (компаньйон-віруси); використовують особливості організації файлової системи (Link-віруси).

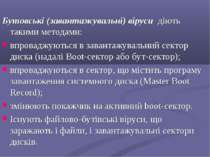

Бутовські (завантажувальні) віруси діють такими методами: впроваджуються в завантажувальний сектор диска (надалі Boot-cектор або бут-сектор); впроваджуються в сектор, що містить програму завантаження системного диска (Master Boot Record); змінюють покажчик на активний boot-сектор. Існують файлово-бутівські віруси, що заражають і файли, і завантажувальні сектори дисків.

Макро-віруси заражають файли-документи і електроні таблиці відомих програмних продуктів. Мережні віруси використовують для свого розповсюдження протоколи або команди комп’ютерних мереж та електронної пошти.

1.2. Віруси за способом зараження Резидентні віруси при зараженні (інфікуванні) комп’ютера залишають в оперативній пам’яті свою резидентну частину, яка потім перехоплює звернення операційної системи до об’єктів зараження (файлів, завантажувальних секторів тощо) і впроваджується в них. Резидентні віруси знаходяться в пам’яті і є активними до самого вимкнення комп’ютера або до його перевантаження.

Нерезидентні віруси не заражають пам’ять комп’ютера і є актив ними лише обмежений проміжок часу. Деякі віруси лишають в пам’яті невеликі резидентні програми, які не розповсюджують вірус. Такі віруси вважаються нерезидентними.

1.3 Віруси за особливостями використовуваних алгоритмів Прості віруси – це віруси-паразити, вони змінюють вміст файлів і секторів дисків і можуть бути досить легко виявлені та знешкоджені.

Стелс-віруси (або віруси-невидимки) – це віруси, які повністю або частково приховують себе в системі. Віруси-мутанти, які можуть використовувати алгоритми шифровки-розшифровки, завдяки яким копії одного і того самого вірусу не мають жодного ланцюжка байтів, що повторюються

1.4. Віруси за деструктивними можливостями нешкідливі віруси ніяким чином не впливають на роботу комп’ютера, крім зменшення вільної пам’яті на диску в результаті свого поширення; безпечні віруси вплив вірусів обмежується зменшенням вільної пам’яті на диску і графічними, звуковими та іншими ефектами;

небезпечні віруси можуть призводити до серйозних збійних ситуацій у роботі комп’ютера; дуже небезпечні віруси можуть призводити до втрати програми, знищення даних, стирання необхідної для роботи комп’ютера інформації, яка записана в системних областях пам’яті, і навіть сприяти прискореному зносу рухомих частин механізмів, наприклад, головок вінчестера.

2. Систематизація комп’ютерних вірусів Класифікація вірусів за М.М. Безрукавим: класифікаційний код вірусу; дескриптор вірусу (формалізований список основних властивостей); сигнатура вірусу (рядок для контекстного пошуку даного вірусу в зараженій програмі).

2.1. Класифікаційний код вірусу Кожному вірусу присвоюється код, який складається з літерного префікса, кількісної характеристики і факультативного літерного суфікса. Літерний префікс вказує на місце розміщення голови вірусу і складається з послідовності літер і цифр, що починається з великої літери. Відповідно до цього будемо розрізняти такі типи вірусів:

файлові – коли голова вірусу розміщується в СОМ-, ЕХЕ-файлах і оверлеях (символи С, Е в префіксі). При цьому додаткову літеру, яка відображає зараження оверлеїв, у префікс не вводиться, щоб запобігти його ускладненню, а виноситься у деск риптор; бутові – коли голова вірусу розміщується в бут-секторі або блоці МВR (символи В, R або М у префіксі); пакетні – коли голова вірусу розміщена в пакетному файлі, тобто являє собою фрагмент або програму на будь-якій мові програмування (префікс J).

Характеристика вірусу являє собою кількісно вимірювану властивість вірусу, яка допускає просте визначення і розрізня ється для більшості типів вірусів. Наприклад, для файлових вірусів як характеристика може використовуватися величина приросту довжини файлів при зараженні ("інфекційна довжина"), хоч тут є певні складності.

Суфікс використовується, коли два різних віруси або два штами одного і того самого вірусу мають однаковий префікс і характеристику. У цьому випадку, для отримання унікального коду використовується як суфікс латинська літера. Наприклад, в коді RС-1704f літера f означає "штам-f”.

2. 2. Дескриптор вірусу Дескриптор є систематизацією основних характеристик вірусу в закодованому вигляді. Наприклад, в дескрипторі "Хаb Yc Zdmt" є три властивості: X – зі значенням "аb", Y – зі значенням "с" і Z – зі значенням "dmt".

2. 3. Сигнатура вірусу Сигнатура – це список рядків для контекстного пошуку. Знання сигнатур дозволяє перевіряти нове програмне забезпечення на наявність вірусів, тим самим суттєво підвищуючи ступінь захищеності ЕОМ.

3. Файлові віруси Файлові віруси - це віруси, що при своєму розмноженні тим чи іншим способом використовують файлову систему якої-небудь ОС. Файлові віруси є найпоширенішим типом комп'ютерних вірусів. Вони становлять близько 80% загальної кількості вірусів, відомих для комп'ютерів, які сумісні з ІВМ РС.

3.1. Класифікаційний код файлового вірусу Класифікаційний код файлових резидентних вірусів починається з префікса R, наприклад R-1701.САS. Крім символа R, класифікаційний код файлового вірусу може включати символи С і Е або їх комбінацію. Як уже зазначалося, символи С і Е визначають типи файлів, заражених даним вірусом. Наприклад, якщо резидентний вірус заражає СОМ- і ЕХЕ-файли, то його класифікаційний код матиме префікс RСЕ.

Префікс файлового віруса Крім символа R, класифікаційний код файлового вірусу може включати символи С і Е або їх комбінацію. Як уже зазначалося, символи С і Е визначають типи файлів, заражених даним вірусом. Наприклад, якщо резидентний вірус заражає СОМ- і ЕХЕ-файли, то його класифікаційний код матиме пре фікс RСЕ.

Кількісна характеристика У якості кількісної характеристики можна використовувати: нормований приріст або інфективну довжину (infective length); довжину кода вірусу; приріст довжини будь-якого зараженого файла.

3.2. Дескриптор файлового вірусу. Дескриптор вірусу розбивається на декілька складових, для яких використовуються такі позначення: DМ – головний дескриптор; DР – предикат зараження (для зручності сприйняття записаний в близькій до алгебраїчної нотації); DR (тільки для резидентних вірусів) – положення в оперативній пам'яті, реакція на "тепле" перезавантаження і розмір зайнятої пам'яті; DH – перехоплювані переривання (в шістнадцятковій системі числення).

3.3. Види файлових вірусів overwriting-віруси; паразитичні ("parasitic"); компаньйони-віруси ("companion"); link-віруси; віруси-хробаки; віруси, що заражають об'єктні модулі (OBJ), бібліотеки компіляторів (LIB) і вихідні тексти програм.

3.5 Алгоритм роботи файлового вірусу резидентний вірус перевіряє оперативну пам'ять на наявність своєї копії і інфікує пам'ять комп'ютера, якщо копія вірусу не знайдена. Нерезидентный вірус шукає незаражені файли в поточному і\або кореневому каталозі, у каталогах, відзначених командою PATH, сканує дерево каталогів логічних дисків, а потім заражає виявлені файли;

виконує, якщо вони є, додаткові функції, деструктивні дії, графічні чи звукові ефекти і т.д. Додаткові функції резидентного вірусу можуть викликатися через деякий час після активізації в залежності від поточного часу, конфігурації системи, внутрішніх лічильників чи вірусу інших умов; у цьому випадку вірус при активізації обробляє стан системного годинника, встановлює свої лічильники і т.д.;

повертає керування основній програмі (якщо вона є). Паразитичні віруси при цьому або лікують файл, виконують його, а потім знову зара жа ють, або відновлюють програму (але не файл) у вихідному виді (на приклад, у COM-програм відновлюються декілька перших байтів, у EXE-програми обчислюється справжня стартова адреса, у драйвера відновлюються значення адрес про грам стратегії і переривання). Компаньйони-віруси запускають на виконання свого "хазяїна", віруси-хробаки і overwriting-віруси повертають керування ОС.

3.6 Приклади файлових вірусів Abba.9849 Безпечний резидентний вірус. Перехоплює INT 21h і записується в кінець COM- і EXE-файлів при їх запуску. Містить рядки \COMMAND.COM Program too big to fit in memory \ABBAл|*.* E\ABBAл|

Lenin 943 Безпечний нерезидентний вірус. При запуску шукає EXE-файли і записується в їх кінець. При зараженні не змінює значення регістрів в EXE-заголовку, а вставляє в точку входу у файл команду CALL FAR virus і коректує Relocation Table. Залежно від своїх лічильників виводить тексти САМЫЙ! ЧЕЛОВЕЧНЫЙ! ЧЕЛОВЕК! Ленин и сегодня всех живых держит мертвой хваткой упыря Також містить рядки *.EXE PATH=

Metall.557 Дуже небезпечний нерезидентний вірус. Шукає .COM-файлы окрім COMMAND.COM і записується в їх кінець. Коректно заражає тільки файли, на початку яких присутня команда JMP/CALL NEAR. Решта файлів після зараження виявляється зіпсованими. Залежно від системного таймера перемішує символи на екрані. Містить рядок: METALL\I

Scorpion.2278 Дуже небезпечний нерезидентний зашифрований вірус. При запуску заражає файл C\COMMAND.COM, потім шукає COM- і EXE-файли і записується в їх кінець. Залежно від системної дати і встановленого BIOS'а форматує вінчестер, виводить текст: DEATH ON TWO LEGS V2.8 (c) BLACK SCORPiON, 1996 Written in Moscow потім перехоплює INT 1Ch і програє мелодію. Вірус також містить рядки: *.* *.EXE *.COM C\COMMAND.COM DEATH ON TWO LEGS WAS HERE

Sisters.2221 Залежно від значень внутрішнього лічильника і поточної дати вірус відключає драйвер миші, стирає 40 секторів на диску C, видаляє CMOS пам'ять, завішує комп'ютер, виводить повідомлення: TEMPLE OF LOVE V1.0 MS 95. FoUnD VIRUS SYSTERS OF MERCY iN yOuR sYsTeM !!!

4. Завантажувальні (бутові) віруси Цей тип вірусів називають так через те, що вони впроваджуються в завантажуваль ний сектор диска (Вооt-сектор) або в сектор, який вміщує сис темний завантажувач вінчестера (Маster Вооt Record). Як і для файлових вірусів, виділяють групи бутових вірусів, а для кожного окремого вірусу – класифікаційний код, дискриптор і сигнатури.

4.1. Принцип дії завантажувальних вірусів Завантажувальні віруси заражають завантажувальний сектор флоппі-диска або boot-сектор вінчестера (MBR). Принцип дії завантажувальних вірусів оснований на алгоритмах запуску операційної системи при включенні або перезавантаженні комп'ютера – після необхідних тестів встановленого устаткування (пам'яті, дисків і т.д.) програма системного заван таження зчитує перший фізичний сектор завантажувального диску (A, C чи CD у залежності від параметрів, встановлених у BIOS Setup) і передає на нього керування.

4.2. Алгоритм роботи завантажувального вірусу Резидентні завантажувальні віруси впроваджуються в пам'ять комп'ютера при завантаженні з інфікованого диска. При цьому системний завантажник зчитує вміст першого сектора диска, з якого здійснюється завантаження, поміщає прочитану інформацію в пам'ять і передає на неї (тобто на програму-вірус) керування.

5. Макро-віруси Багато табличних і графічних редакторів, системи проектування, текстові процесори мають свої макро-мови для автоматизації виконання повторюваних дій. Ці макро-мови часто мають складну структуру і розвинений набір команд. Макро-віруси є програмами на макро-мовах, вбудованих у системи обробки даних. Для свого розмноження віруси цього класу використовують можливості макро-мов і при їх допомозі переносять себе з одного зараженого файлу (документа, таблиці) в інші.

6. Мережеві віруси Мережеві віруси поширюються по комп'ютерних мережах. Віруси розповсюджуються від одного користувача до іншого внаслідок обміну програмними продуктами.

7. Стелс-віруси Стелс-віруси тими чи іншими способами приховують факт своєї присутності в системі, підставляючи замість себе незаражені ділянки інформації. Крім того, такі віруси при зверненні до файлів використовують досить оригінальні алгоритми, що “обманюють” резидентні антивірусні програми.

9. Способи захисту від вірусів систематичне архівування важливої інформації; обмеження ненадійних контактів; використання антивірусних програм.

Види антивірусних програм Сканери (scanner) Сканери (детектори) здатні виявити фіксований набір суттєвих вірусів у файловій системі, секторах і системній пам’яті, а потім – негайно видалити більшість з них.

Монітори Монітори – це різновид сканерів, які, постійно перебуваючи в пам'яті, відслідковують вірусоподобні ситуації, які відбуваються з диском і пам'яттю (тобто виконують безперервний моніторинг). Прикладом таких антивірусів може бути програма Kaspersky Antі-Vіrus або SpіDer Guard.

Фаги – це програми, здатні не тільки знаходити, але і знищувати віруси, тобто лікувати «хворі» програми (поліфаг може знищити багато вірусів). До поліфагів відноситься і така стара програма, як Aidstest, яка знаходить і знешкоджує близько 2000 вірусів.

Ревізори Ревізори – це програми, принцип роботи яких заснований на підрахунку контрольних сум (CRC-сум) для присутніх на диску файлів і системних секторів.

Антивірусні блокувальники Антивірусні блокувальники – це резидентні програми, які перехоплюють небезпечні ситуації, і повідомляють про це користувача (наприклад, AVP Offіce Guard).

Іммунізатори або вакцини Іммунізатори – це невеликі програми, які змінюють файли або проникають у них.

Схожі презентації

Категорії