Презентація на тему:

СИСТЕМИ КРИПТОГРАФІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ НА БАЗІ КВАНТОВИХ ТЕХНОЛОГІЙ

Завантажити презентацію

СИСТЕМИ КРИПТОГРАФІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ НА БАЗІ КВАНТОВИХ ТЕХНОЛОГІЙ

Завантажити презентаціюПрезентація по слайдам:

СИСТЕМИ КРИПТОГРАФІЧНОГО ЗАХИСТУ ІНФОРМАЦІЇ НА БАЗІ КВАНТОВИХ ТЕХНОЛОГІЙ к.т.н., доц. ГНАТЮК С.О. д.т.н., проф. КОРЧЕНКО О.Г. Кафедра безпеки інформаційних технологій Національний авіаційний університет

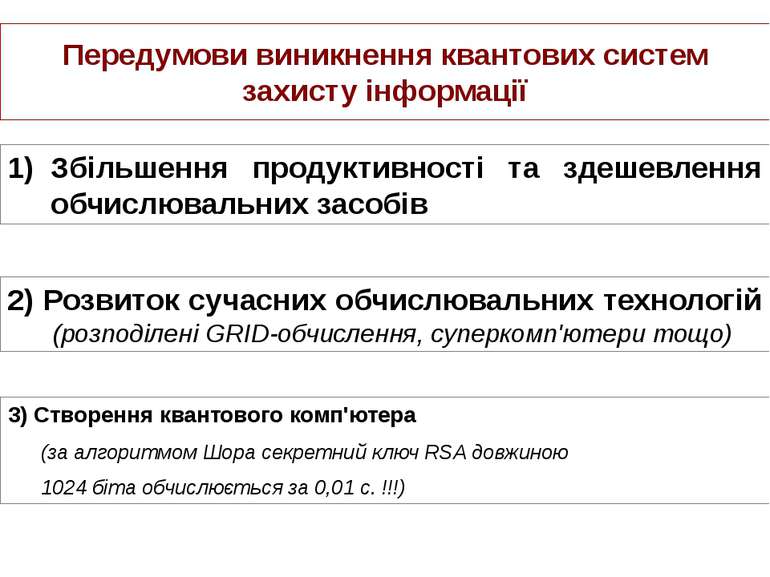

Передумови виникнення квантових систем захисту інформації 3) Створення квантового комп'ютера (за алгоритмом Шора секретний ключ RSA довжиною 1024 біта обчислюється за 0,01 с. !!!) Збільшення продуктивності та здешевлення обчислювальних засобів 2) Розвиток сучасних обчислювальних технологій (розподілені GRID-обчислення, суперкомп'ютери тощо)

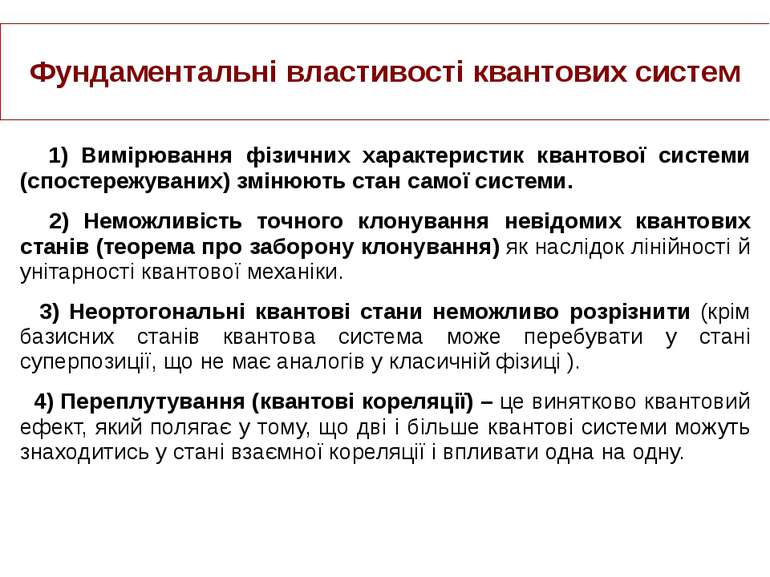

Фундаментальні властивості квантових систем 1) Вимірювання фізичних характеристик квантової системи (спостережуваних) змінюють стан самої системи. 2) Неможливість точного клонування невідомих квантових станів (теорема про заборону клонування) як наслідок лінійності й унітарності квантової механіки. 3) Неортогональні квантові стани неможливо розрізнити (крім базисних станів квантова система може перебувати у стані суперпозиції, що не має аналогів у класичній фізиці ). 4) Переплутування (квантові кореляції) – це винятково квантовий ефект, який полягає у тому, що дві і більше квантові системи можуть знаходитись у стані взаємної кореляції і впливати одна на одну.

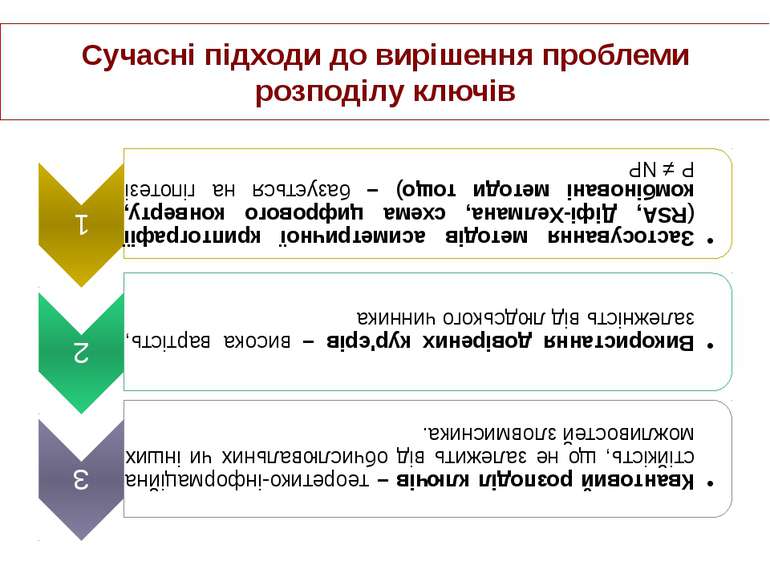

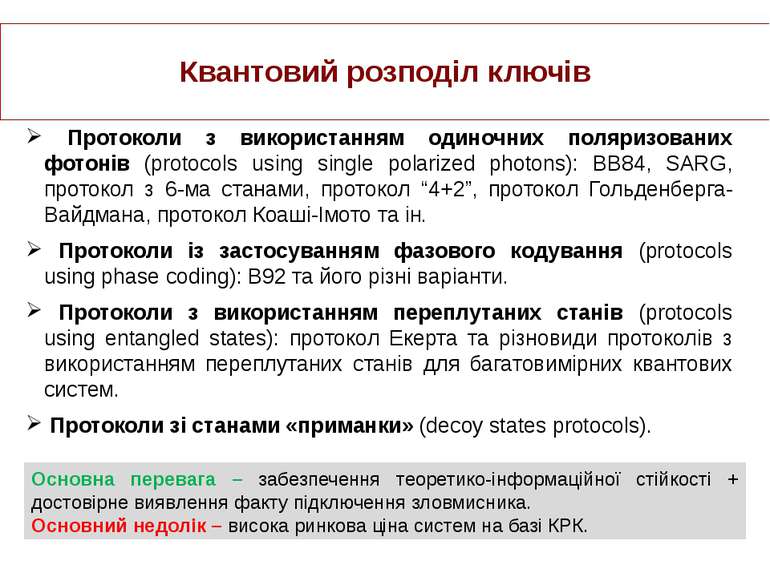

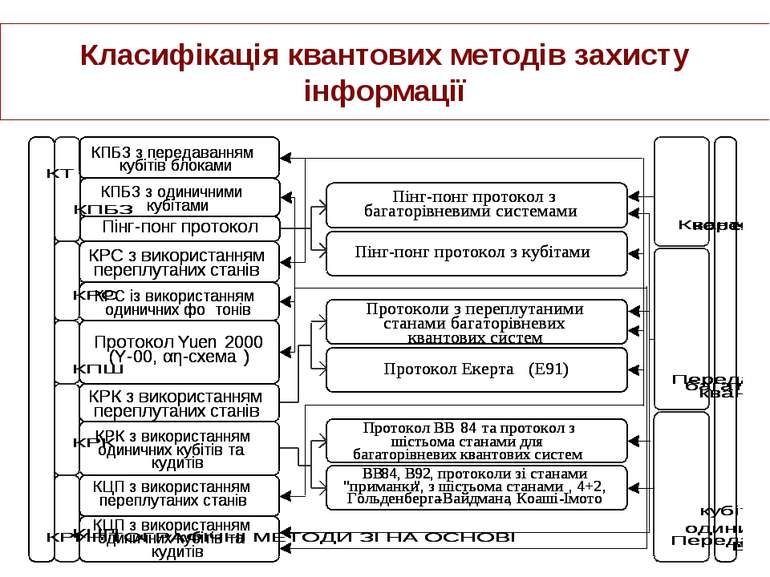

Квантовий розподіл ключів Протоколи з використанням одиночних поляризованих фотонів (protocols using single polarized photons): BB84, SARG, протокол з 6-ма станами, протокол “4+2”, протокол Гольденберга-Вайдмана, протокол Коаші-Імото та ін. Протоколи із застосуванням фазового кодування (protocols using phase coding): В92 та його різні варіанти. Протоколи з використанням переплутаних станів (protocols using entangled states): протокол Екерта та різновиди протоколів з використанням переплутаних станів для багатовимірних квантових систем. Протоколи зі станами «приманки» (decoy states protocols). Основна перевага – забезпечення теоретико-інформаційної стійкості + достовірне виявлення факту підключення зловмисника. Основний недолік – висока ринкова ціна систем на базі КРК.

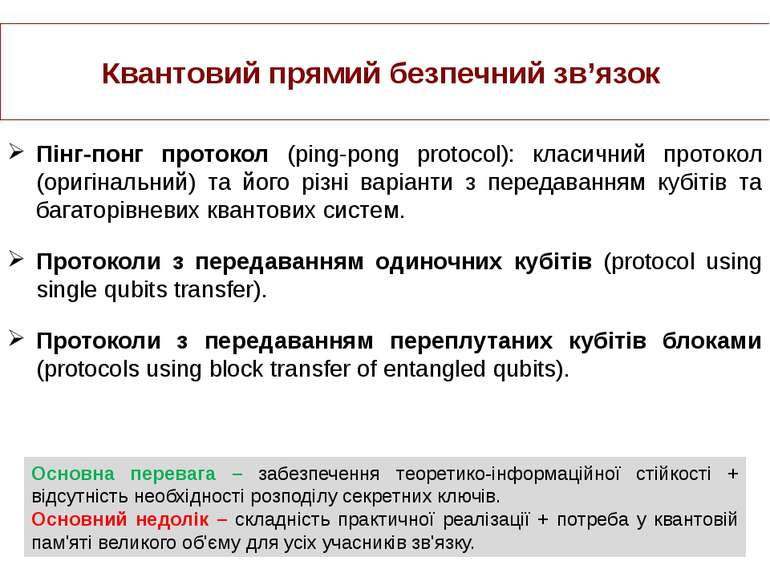

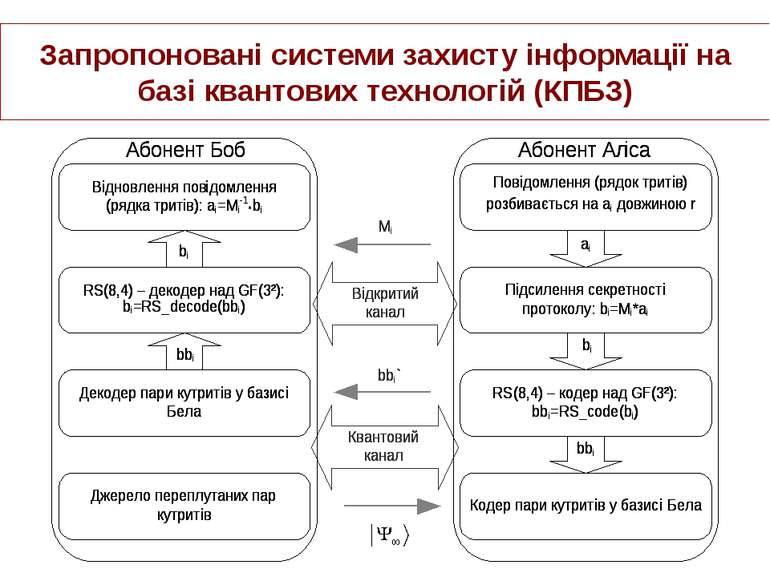

Квантовий прямий безпечний зв’язок Пінг-понг протокол (ping-pong protocol): класичний протокол (оригінальний) та його різні варіанти з передаванням кубітів та багаторівневих квантових систем. Протоколи з передаванням одиночних кубітів (protocol using single qubits transfer). Протоколи з передаванням переплутаних кубітів блоками (protocols using block transfer of entangled qubits). Основна перевага – забезпечення теоретико-інформаційної стійкості + відсутність необхідності розподілу секретних ключів. Основний недолік – складність практичної реалізації + потреба у квантовій пам'яті великого об'єму для усіх учасників зв'язку.

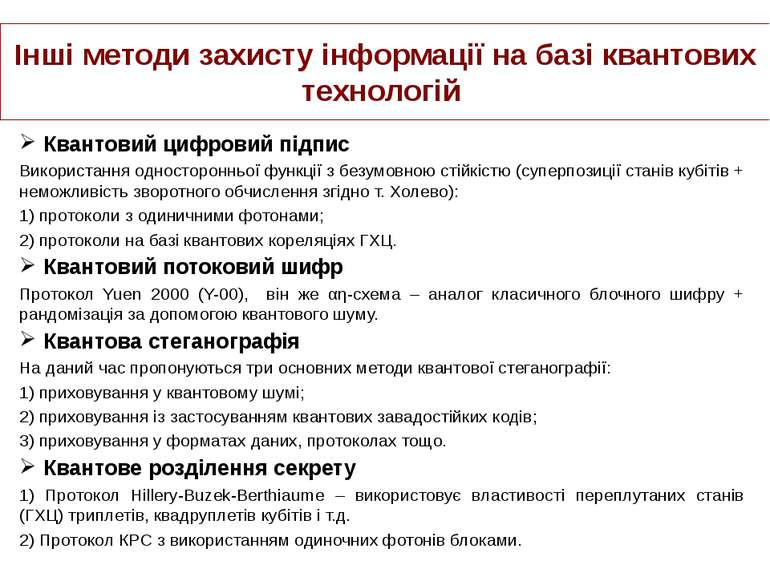

Інші методи захисту інформації на базі квантових технологій Квантовий цифровий підпис Використання односторонньої функції з безумовною стійкістю (суперпозиції станів кубітів + неможливість зворотного обчислення згідно т. Холево): 1) протоколи з одиничними фотонами; 2) протоколи на базі квантових кореляціях ГХЦ. Квантовий потоковий шифр Протокол Yuen 2000 (Y-00), він же αη-схема – аналог класичного блочного шифру + рандомізація за допомогою квантового шуму. Квантова стеганографія На даний час пропонуються три основних методи квантової стеганографії: 1) приховування у квантовому шумі; 2) приховування із застосуванням квантових завадостійких кодів; 3) приховування у форматах даних, протоколах тощо. Квантове розділення секрету 1) Протокол Hillery-Buzek-Berthiaume – використовує властивості переплутаних станів (ГХЦ) триплетів, квадруплетів кубітів і т.д. 2) Протокол КРС з використанням одиночних фотонів блоками.

Комерційні системи квантової криптографії QPN Security Gateway (QPN-8505) (MagiQ Technologies, США) Криптографічне рішення, зорієнтоване на урядові та фінансові організації; Захист VPN за допомогою квантового розподілу ключів (до ста 256 бітних ключів у секунду на відстань до 140 км) та інтегрованого шифрування; Використовуються такі протоколи: квантовий BB84, класичні 3DES (112 біт) та AES (256 біт). Вартість мінімальної конфігурації € 80 тис. СистемаQPN-8505 Варіанторганізаціїмережі на базі QPN-8505

Комерційні системи квантової криптографії Clavis2 та Cerberis (ID Quantique, Швейцарія) Автокомпенсуюча оптична платформа забезпечує стабільність і низький рівень квантових помилок; Захищений розподіл ключів шифрування між двома абонентами на відстань до 100 км; Ринкова вартість системи близько € 90 тис. Сервер з автоматичним створенням і секретним обміном ключами захищеним оптоволоконним каналом до 50 км; 12 паралельних криптообчислень; Шифрування протоколом AES (256 біт), а для КРК – протоколи BB84 та SARG; Орієнтовна вартість такої системи на ринку € 70 тис. КриптосистемаClavis2 Системаквантової криптографіїCerberis

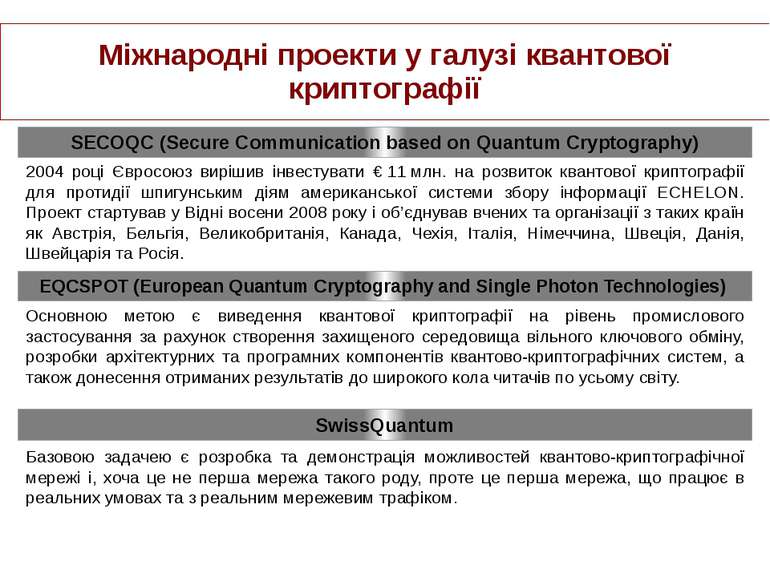

Міжнародні проекти у галузі квантової криптографії SECOQC (Secure Communication based on Quantum Cryptography) EQCSPOT (European Quantum Cryptography and Single Photon Technologies) SwissQuantum 2004 році Євросоюз вирішив інвестувати € 11 млн. на розвиток квантової криптографії для протидії шпигунським діям американської системи збору інформації ECHELON. Проект стартував у Відні восени 2008 року і об’єднував вчених та організації з таких країн як Австрія, Бельгія, Великобританія, Канада, Чехія, Італія, Німеччина, Швеція, Данія, Швейцарія та Росія. Основною метою є виведення квантової криптографії на рівень промислового застосування за рахунок створення захищеного середовища вільного ключового обміну, розробки архітектурних та програмних компонентів квантово-криптографічних систем, а також донесення отриманих результатів до широкого кола читачів по усьому світу. Базовою задачею є розробка та демонстрація можливостей квантово-криптографічної мережі і, хоча це не перша мережа такого роду, проте це перша мережа, що працює в реальних умовах та з реальним мережевим трафіком.

Перспективи подальших досліджень Міжнародні тенденції На сьогодні інтенсивно ведуться теоретичні та практичні дослідження щодо розробки систем захисту інформації на базі квантових технологій такими відомими науково-дослідними інститутами та центрами – Institute for Quantum Optics and Quantum Information, Northwestern University, SmartQuantum, BBN Technologies of Cambridge, TREL, NEC, Mitsubishi Electric, ARS Seibersdorf Research, Los Alamos National Laboratory. Вітчизняні дослідження Інститут фізики НАН України Національний авіаційний університет НТУУ «КПІ» Одеська національна академія зв’язку ім. О.С.Попова

Перелік рекомендованих джерел [1] Quantum Secure Telecommunication Systems / [Oleksandr Korchenko, Petro Vorobiyenko, Maksym Lutskiy, Yevhen Vasiliu, Sergiy Gnatyuk] // Telecommunications Networks : Current Status and Future Trends / edited by Jesus Hamilton Ortiz. — Rijeka, Croatia : InTech, 2012. — P. 211-236 (монографія). [2] Румянцев К.Е. Квантовая связь и криптография: Учебное пособие / К.Е. Румянцев, Д.М. Голубчиков – Таганрог: Изд-во ТТИ ЮФУ, 2009. – 122 с. (навчальний посібник). [3] Гомонай О.В. Лекції з квантової інформатики: Навчальний посібник / О.В. Гомонай –Вінниця: О.Власюк, 2006. – 162 c. (навчальний посібник). [4] Корченко О.Г. Сучасні квантові технології захисту інформації / О.Г. Корченко, Є.В. Васіліу, С.О. Гнатюк // Захист інформації. — 2010. — № 1. — С. 77–89 (наукова стаття) [5] Килин С.Я. Квантовая криптография: идеи и практика: Монография / С.Я. Килин, Д.Б. Хорошко, А.П. Низовцев – Мн., 2008. – 398 с. (монографія).

ГНАТЮК Сергій Олександрович Кандидат технічних наук, Доцент кафедри безпеки інформаційних технологій Національний авіаційний університет Тел.: +38 (097) 193-44-25, +38 (044) 406-70-22 Факс: +38 (044) 406-76-42 E-mail: s.gnatyuk@nau.edu.ua Http://bit.nau.edu.ua ДЯКУЄМО ЗА УВАГУ! КОРЧЕНКО Олександр Григорович Доктор технічних наук, професор Завідувач кафедри безпеки інформаційних технологій Національний авіаційний університет Тел.: +38 (063) 707-91-33, +38 (044) 406-79-42 Факс: +38 (044) 406-76-42 E-mail: icaocentre@nau.edu.ua Http://bit.nau.edu.ua

Схожі презентації

Категорії

![Перелік рекомендованих джерел [1] Quantum Secure Telecommunication Systems / ... Перелік рекомендованих джерел [1] Quantum Secure Telecommunication Systems / ...](https://svitppt.com.ua/images/6/5009/770/img17.jpg)

![Перелік рекомендованих джерел [1] Quantum Secure Telecommunication Systems / ... Перелік рекомендованих джерел [1] Quantum Secure Telecommunication Systems / ...](https://svitppt.com.ua/images/6/5009/210/img17.jpg)