Презентація на тему:

Методи та інструментарій проектування захищених баз даних Інтернет ресурсів організації

Завантажити презентацію

Методи та інструментарій проектування захищених баз даних Інтернет ресурсів організації

Завантажити презентаціюПрезентація по слайдам:

МІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ НАЦІОНАЛЬНИЙ УНІВЕРСИТЕТ БІОРЕСУРСІВ І ПРИРОДОКОРИСТУВАННЯ УКРАЇНИ МАГІСТЕРСЬКА РОБОТА «Методи та інструментарій проектування захищених баз даних Інтернет ресурсів організації» Виконав: Гамрецький Я.І. Керівник: Пархоменко І.І.

На сьогоднішній день світ охопила Всесвітня Павутина, під назвою Інтернет. Поєднуючи в собі різноманітну інформацію, в необ’ємній кількості, яка що хвилини збільшується. Для контролювання цієї інформації, є потреба в використанні баз даних, але з популярність БД і виростає кількість зловмисників яким потрібно заволодіти інформаціє або просто пошкодити її. АКТУАЛЬНІСТЬ

Метою магістерської роботи є створення, та захист Інтернет баз даних. Для досягнення поставленої мети необхідно виконати наступне: Розглянути основні сервіси, служби та різні типи ресурсів глобальної мережі Інтернет Проаналізувати можливі типи атак на Інтернет-ресурси Спроектувати систему WEB-ресурсу Провести аналіз інструментальних засобів для реалізації структури WEB – ресурсу Підібрати інструментальні засоби для реалізації Інтернет-БД Розробка логічної моделі БД Установка та конфігурування WEB-платформи Створення фізичної моделі БД Спроектувати механізми захисту Інтернет БД. ПОСТАНОВКА ЗАДАЧІ

Найбільш поширеною глобальної інформаційної мережею на даний момент є мережа Інтернет. Інтернет об'єднує безліч різних комп'ютерних мереж (локальних, корпоративних, глобальних) і окремих комп'ютерів, які обмінюються між собою інформацією по каналах громадських телекомунікацій. В якості з'єднувальних ліній в Інтернеті використовуються провідні лінії зв'язку, оптоволоконні, радіозв'язок і супутниковий зв'язок та ін. АРХІТЕКТУРА ІНТЕРНЕТ

Ядро Інтернету (або основної магістральної мережі) складають мережі так званих провайдерів першого рівня (Network Server постачальника Tier-1), найбільшими з яких є UUNET, AT & T, MCI, GTE / BBN і Sprint. Ці мережі побудовані в основному на базі технологій ATM і Frame Relay. Для їх магістралей характерні канали ОС12 або ОС48 (622 і 2488 Мбіт / с відповідно). Іноді зустрічаються канали ОС192 (9952 Мбіт / с) і навіть більше. АРХІТЕКТУРА ІНТЕРНЕТ

Business-To-Consumer (B2C) (укр. Бізнес для споживача) - форма електронної торгівлі, метою якої є прямий продаж для споживача. Оскільки Інтернет не зміг би існувати сам по собі, його більшу частину існування доводиться відвести електронній комерції. Вона здобула дуже високої популярності майже в усіх аспектах поасякденного життя. Система B2C

PHP - скриптова мова програмування загального призначення, інтенсивно застосовується для розробки веб-додатків. В даний час підтримується переважною більшістю хостинг-провайдерів і є одним з лідерів серед мов програмування, що застосовуються для створення динамічних веб-сайтів. ІНСТРУМЕНТАРІЇ ДЛЯ РЕАЛІЗАЦІЇ ПОСТАВЛЕНОЇ ЗАДАЧІ

Apache HTTP-сервер вільний веб-сервер. Apache є кросплатформним ПЗ, підтримує операційні системи Linux, BSD, Mac OS, Microsoft Windows, Novell NetWare, BeOS. Основними достоїнствами Apache вважаються надійність і гнучкість конфігурації. Він дозволяє підключати зовнішні модулі для надання даних, використовувати СУБД для аутентифікації користувачів, модифікувати повідомлення про помилки і т. д. Підтримує IPv6. ІНСТРУМЕНТАРІЇ ДЛЯ РЕАЛІЗАЦІЇ ПОСТАВЛЕНОЇ ЗАДАЧІ

MySQL - вільна система управління базами даних (СУБД). MySQL є власністю компанії Oracle Corporation, що отримала її разом з поглиненою Sun Microsystems, що здійснює розробку і підтримку програми. Розповсюджується під ліцензією GNU General Public License або під власною комерційною ліцензією. ІНСТРУМЕНТАРІЇ ДЛЯ РЕАЛІЗАЦІЇ ПОСТАВЛЕНОЇ ЗАДАЧІ

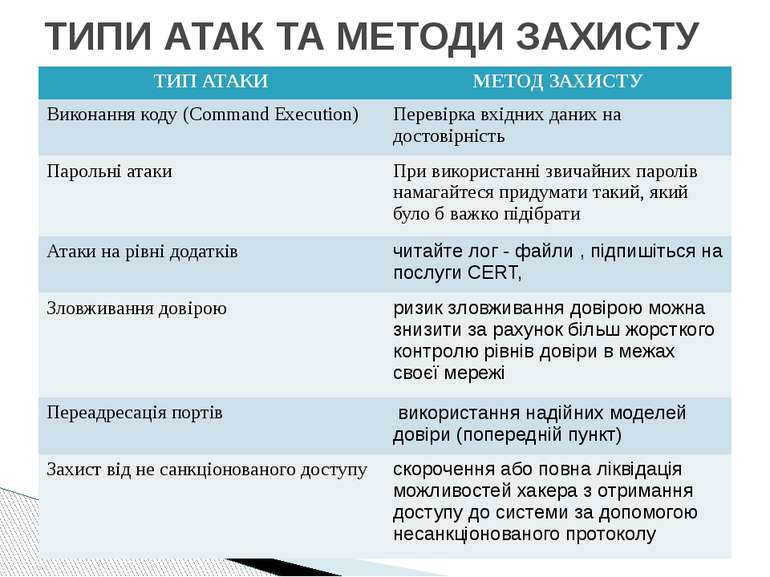

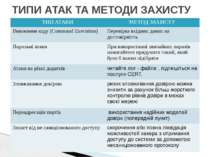

ТИПИ АТАК ТА МЕТОДИ ЗАХИСТУ ТИПАТАКИ МЕТОДЗАХИСТУ Виконаннякоду(Command Execution) Перевіркавхідних даних на достовірність Парольні атаки Привикористанні звичайних паролів намагайтеся придумати такий, який було б важко підібрати Атаки нарівні додатків читайтелог- файли , підпишіться на послугиCERT, Зловживаннядовірою ризик зловживання довірою можна знизити за рахунок більш жорсткого контролю рівнів довіри в межах своєї мережі Переадресація портів використання надійних моделей довіри (попереднійпункт) Захист від не санкціонованого доступу скорочення або повна ліквідація можливостейхакераз отримання доступу до системи за допомогою несанкціонованого протоколу

Шифрува ння — оборотне перетворення даних, з метою приховання інформації. Шифрування з'явилось близько 4 тис. років назад. Першим відомим зразком шифру вважається єгипетський текст, створений приблизно в 1900 р. до н. е., в якому замість звичних для єгиптян ієрогліфів використовувались інші символи. ШИФРУВАННЯ

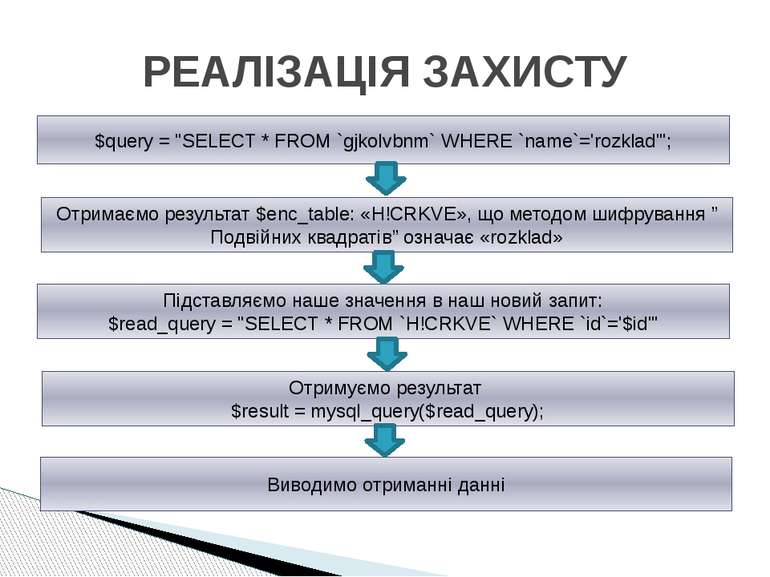

РЕАЛІЗАЦІЯ ЗАХИСТУ $query = "SELECT * FROM `gjkolvbnm` WHERE `name`='rozklad'"; Отримаємо результат $enc_table: «H!CRKVE», що методом шифрування ” Подвійних квадратів” означає «rozklad» Підставляємо наше значення в наш новий запит: $read_query = "SELECT * FROM `H!CRKVE` WHERE `id`='$id'" Отримуємо результат $result = mysql_query($read_query); Виводимо отриманні данні

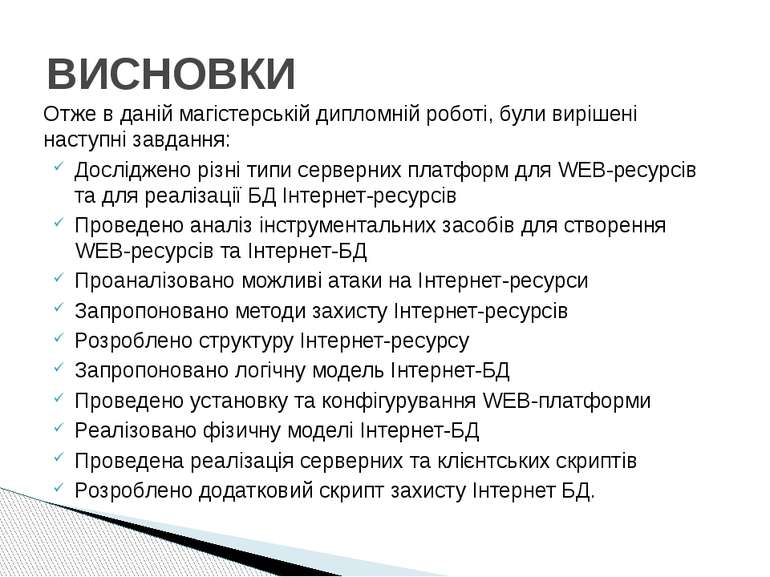

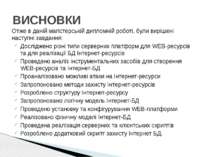

Отже в даній магістерській дипломній роботі, були вирішені наступні завдання: Досліджено різні типи серверних платформ для WEB-ресурсів та для реалізації БД Інтернет-ресурсів Проведено аналіз інструментальних засобів для створення WEB-ресурсів та Інтернет-БД Проаналізовано можливі атаки на Інтернет-ресурси Запропоновано методи захисту Інтернет-ресурсів Розроблено структуру Інтернет-ресурсу Запропоновано логічну модель Інтернет-БД Проведено установку та конфігурування WEB-платформи Реалізовано фізичну моделі Інтернет-БД Проведена реалізація серверних та клієнтських скриптів Розроблено додатковий скрипт захисту Інтернет БД. ВИСНОВКИ

Схожі презентації

Категорії