Презентація на тему:

Комп’ютерні віруси ХХІ століття

Завантажити презентацію

Комп’ютерні віруси ХХІ століття

Завантажити презентаціюПрезентація по слайдам:

Виконала учениця 10 класу Степненської зш І-ІІІ ступенів Діброва Олена Вчитель інформатики Крюкова Людмила Владиславівна “Комп’ютерні віруси ХХІ століття”

Актуальність проблеми А чи траплялося у твоїй практиці так, що вся робота зникала з твого комп'ютера у самий непідходящий момент? Якщо так, то цей матеріал саме для тебе. Можливо ти вже помічав, що часто твій залізний друг став гірше працювати, як наче навмисно, перезавантажується , зникають найпотрібніші файли, кудись діваються документи? Комп’ютерні віруси стали бичем high-tech-цивілізації. Химерні хитросплетіння Всесвітньої Павутини зробили однаково вразливими як стратегічні мережі, так і домашні локалки. За підсумками 2002 року, відбулося більш ніж п’ятиразове збільшення абсолютної кількості вірусів в поштових повідомленнях – основному каналі розповсюдження шкідливих програм на сьогоднішній день.

Трохи теорії… Комп'ютерний вірус - це невелика програма, що написана програмістом високої кваліфікації, здатна до саморозмноження й виконання різних деструктивних дій. На сьогоднішній день відомо понад 50 тис. Комп'ютерних вірусів. Існує багато різних версій стосовно дати народження першого комп'ютерного вірусу. Однак більшість фахівців сходяться на думці, що комп'ютерні віруси, як такі, вперше з'явилися у 1986 році, хоча історично виникнення вірусів тісно пов'язане з ідеєю створення самовідтворюючих програм. Одним із "піонерів" серед комп'ютерних вірусів вважається вірус "Brain", створений пакистанським програмістом на прізвище Алві. Дія вірусів може проявлятися по різному: від різних візуальних ефектів, що заважають працювати, до повної втрати інформації. Більшість вірусів заражують виконавчі програми, тобто файли з розширенням .EXE та .COM, хоча останнім часом все більшої популярності набувають віруси, що розповсюджуються через систему електронної пошти. Слід зауважити, що комп'ютерні віруси здатні заражати лише самі комп'ютери. Тому абсолютно абсурдними є різні твердження про вплив комп'ютерних вірусів на користувачів комп'ютерів.

Основними джерелами вірусів є: дискета, на якій знаходяться заражені вірусом файли; комп'ютерна мережа, в тому числі система електронної пошти та Internet; жорсткий диск, на який потрапив вірус в результаті роботи з зараженими програмами; вірус, що залишився в оперативній пам'яті після попереднього користувача.

Шляхи проникнення вірусів Глобальна мережа Інтернет Основним джерелом вірусів на сьогоднішній день є глобальна мережа Internet. Можливе зараження через сторінки Інтернет зважаючи на наявність на сторінках всесвітньої павутини різного «активного» вмісту: скриптів, ActiveX-компоненти, Java-аплетів. У цьому випадку використовуються уразливості програмного забезпечення, встановленого на комп'ютері користувача, або уразливості в ПЗ власника сайту, а нічого не підозрюють користувачі зайшовши на такий сайт ризикують заразити свій комп'ютер.

Шляхи проникнення вірусів Електронна пошта Зараз один з основних каналів розповсюдження вірусів. Звичайно віруси в листах електронної пошти маскуються під безневинні вкладення: картинки, документи, музику, посилання на сайти. У деяких листах можуть міститися дійсно тільки посилання, тобто в самих листах може і не бути шкідливого коду, але якщо відкрити таке посилання, то можна потрапити на спеціально створений веб-сайт, що містить вірусний код. Багато поштові віруси, потрапивши на комп'ютер користувача, а потім використовують адресну книгу з встановлених поштових клієнтів типу Outlook для розсилки самого себе далі.

Шляхи проникнення вірусів Локальні мережі Третій шлях «швидкого зараження » - локальні мережі. Якщо не приймати необхідних заходів захисту, то заражена робоча станція при вході в мережу заражає один або кілька службових файлів на сервері На наступний день користувачі при вході в мережу запускають заражені файли з сервера, і вірус, таким чином, одержує доступ на комп'ютери користувачів.

Персональні комп'ютери «загального користування » Небезпеку становлять також комп'ютери, встановлені в навчальних закладах. Якщо один з учнів приніс на своїх носіях вірус і заразив будь-якої навчальний комп'ютер, то чергову «заразу» отримають і носії всіх інших учнів, які працюють на цьому комп'ютері. Те ж відноситься і до домашніх комп'ютерів, якщо на них працює більше однієї людини. Піратське програмне забезпечення Нелегальні копії програмного забезпечення, як це було завжди, є однією з основних «зон ризику». Часто Піратські копії на дисках містять файли, заражені найрізноманітнішими типами вірусів. Шляхи проникнення вірусів

Звідси випливає, що зараження комп'ютера не відбудеться, якщо: на комп'ютері переписуються тексти програм, документів, файли даних системи управління базами даних (СУБД), таблиць табличних процесорів і т. д. (ці файли не є програмами); виконується копіювання файлів з однієї дискети на іншу, в разі копіювання зараженого файлу його копія також буде заражена.

Основними ранніми ознаками зараження комп'ютера вірусом є: зменшення обсягу вільної оперативної пам'яті; сповільнення завантаження та роботи комп'ютера; незрозумілі (без причин) зміни у файлах, а також зміни розмірів та дати останньої модифікації файлів; помилки при завантаженні операційної системи; неможливість зберігати файли в потрібних каталогах; незрозумілі системні повідомлення, музикальні та візуальні ефекти і т.д. Коли вірус переходить в активну фазу можливі такі ознаки: зникнення файлів; форматування жорсткого диска; неспроможність завантаження файлів або операційної системи.

Класифікація вірусів: авантажувальні віруси або BOOT-віруси: заражають boot-сектори дисків. Дуже небезпечні, можуть призвести до повної втрати всієї інформації, що зберігається на диску; файлові віруси: заражають файли. Поділяються на: віруси, що заражують програми (файли з розширенням .EXE і .COM); макровіруси: віруси, що заражують файли даних, наприклад, документи Word або робочі книги Excel; віруси-супутники: використовують імена інших файлів; віруси сімейства DIR: спотворюють системну інформацію про файлові структури; завантажувально-файлові віруси: здатні вражати як код boot-секторів, так і код файлів; віруси-невидимки або STEALTH-віруси: фальсифікують інформацію прочитану з диска так, що програма, якій призначена ця інформація отримує невірні дані. ретровіруси: заражують антивірусні програми, намагаючись знищити їх або зробити непрацездатними; віруси-хробаки: заражують невеликі повідомлення електронної пошти, так званим заголовком, який по своїй суті є всього навсього лише Web-адресою місцезнаходження самого вірусу.

Можуть передавати по комп'ютерних мережах свій програмний код і запускати його на комп'ютерах, підключених до цієї мережі. Зараження мережевим вірусом може відбутися при роботі з електронною поштою чи за «подорожі » по Всесвітній павутині. мережеві черв'яки Мережеві віруси троянські програми хакерські утиліти

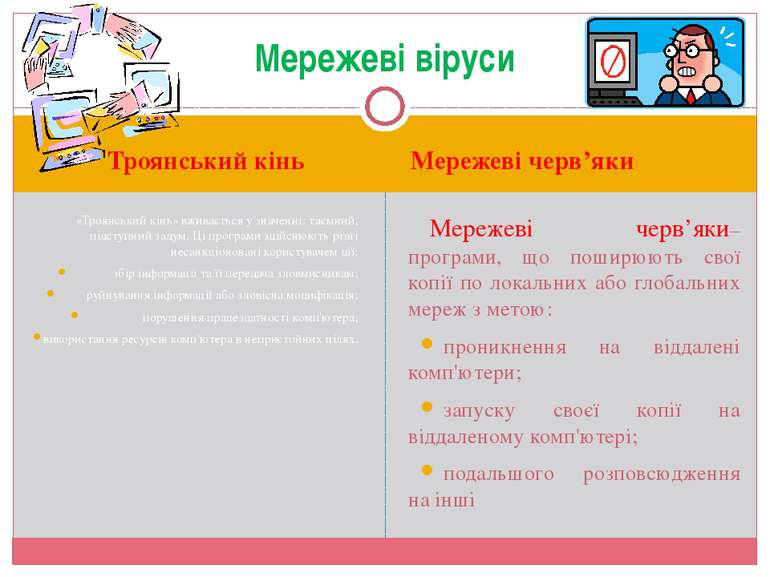

Троянський кінь Мережеві черв’яки «Троянський кінь» вживається у значенні: таємний, підступний задум. Ці програми здійснюють різні несанкціоновані користувачем дії: збір інформації та її передача зловмисникам; руйнування інформації або зловісна модифікація; порушення працездатності комп'ютера; використання ресурсів комп'ютера в непристойних цілях. Мережеві черв’яки– програми, що поширюють свої копії по локальних або глобальних мереж з метою: проникнення на віддалені комп'ютери; запуску своєї копії на віддаленому комп'ютері; подальшого розповсюдження на інші Мережеві віруси

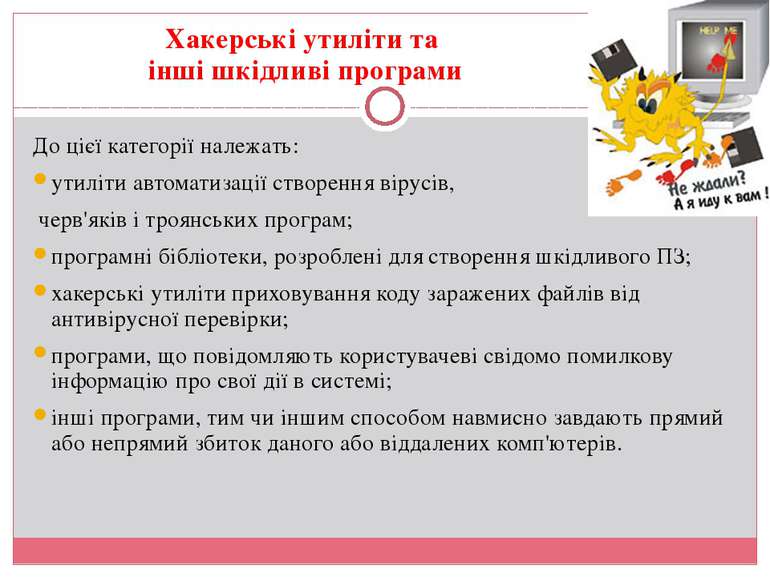

Хакерські утиліти та інші шкідливі програми До цієї категорії належать: утиліти автоматизації створення вірусів, черв'яків і троянських програм; програмні бібліотеки, розроблені для створення шкідливого ПЗ; хакерські утиліти приховування коду заражених файлів від антивірусної перевірки; програми, що повідомляють користувачеві свідомо помилкову інформацію про свої дії в системі; інші програми, тим чи іншим способом навмисно завдають прямий або непрямий збиток даного або віддалених комп'ютерів.

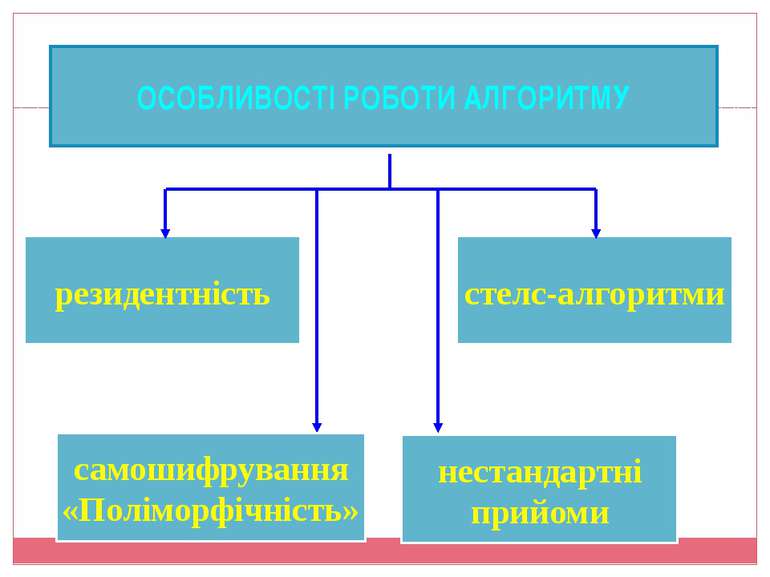

стелс-алгоритми ОСОБЛИВОСТІ РОБОТИ АЛГОРИТМУ резидентність нестандартні прийоми самошифрування «Поліморфічність»

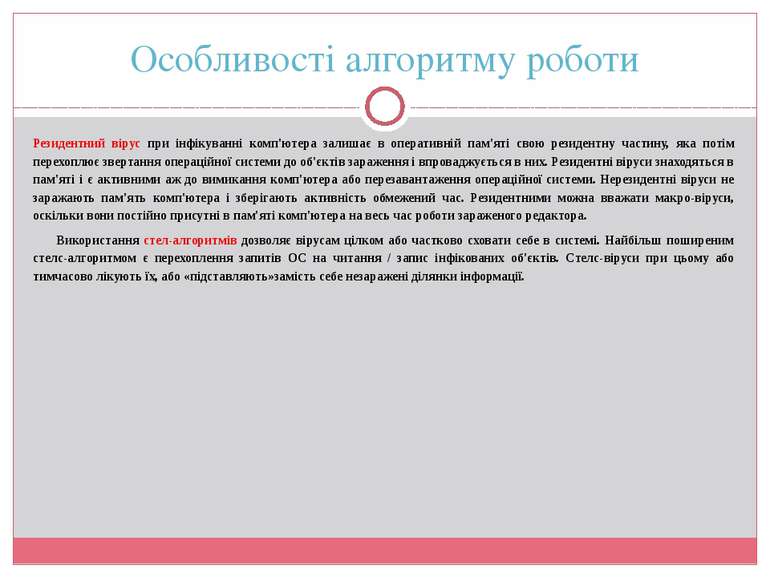

Особливості алгоритму роботи Резидентний вірус при інфікуванні комп'ютера залишає в оперативній пам'яті свою резидентну частину, яка потім перехоплює звертання операційної системи до об'єктів зараження і впроваджується в них. Резидентні віруси знаходяться в пам'яті і є активними аж до вимикання комп'ютера або перезавантаження операційної системи. Нерезидентні віруси не заражають пам'ять комп'ютера і зберігають активність обмежений час. Резидентними можна вважати макро-віруси, оскільки вони постійно присутні в пам'яті комп'ютера на весь час роботи зараженого редактора. Використання стел-алгоритмів дозволяє вірусам цілком або частково сховати себе в системі. Найбільш поширеним стелс-алгоритмом є перехоплення запитів OC на читання / запис інфікованих об'єктів. Стелс-віруси при цьому або тимчасово лікують їх, або «підставляють»замість себе незаражені ділянки інформації.

Особливості алгоритму роботи Самошифрування і «поліморфічність» використовуються практично всіма типами вірусів для того, щоб максимально ускладнити процедуру детектування вірусу. Полиморфик-віруси - це досить важко помітний віруси, що не мають сигнатур, тобто не містять жодного постійної ділянки коду. У більшості випадків два зразки того самого поліморфік-вірусу не будуть мати жодного збігу. Це досягається шифруванням основного тіла вірусу і модифікаціями програми-розшифровувача. Різні нестандартні прийоми часто використовуються у вірусах для того, щоб якомога глибше заховати себе в ядрі OC, захистити від виявлення свою резидентну копію, утруднити лікування від вірусу і т.д.

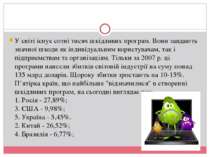

У світі існує сотні тисяч шкідливих програм. Вони завдають значної шкоди як індивідуальним користувачам, так і підприємствам та організаціям. Тільки за 2007 р. ці програми нанесли збитків світовій індустрії на суму понад 135 млрд доларів. Щороку збитки зростають на 10-15%. П’ятірка країн, що найбільше "відзначилися" в створенні шкідливих програм, на сьогодні виглядає так: 1. Росія - 27,89%; 3. США - 9,98%; 5. Україна - 5,45%. 2. Китай - 26,52%; 4. Бразилія - 6,77%;

Методи захисту Захист локальних мереж Використання дистрибутивного ПЗ Резервне копіювання інформації Використання антивірусних програм Не запускати непровірений файл

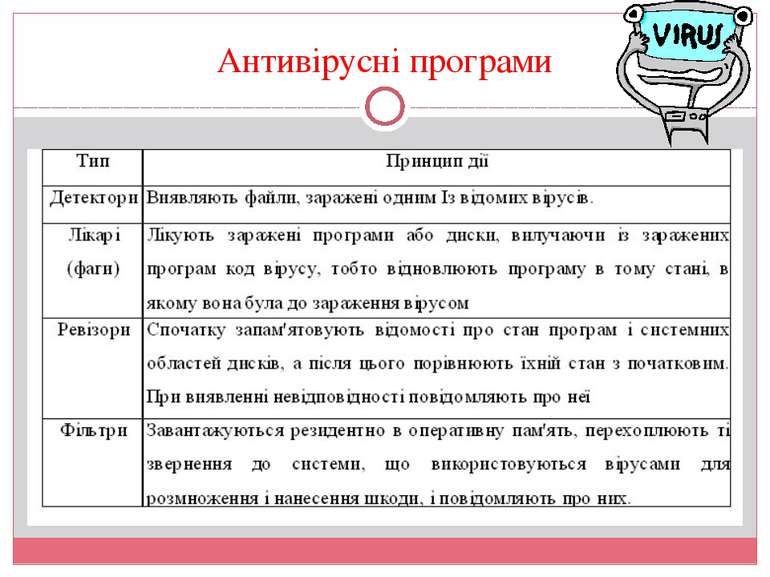

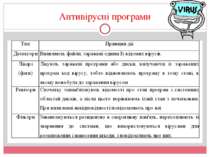

Поради щодо використання ативірусних програм Слід зауважити, що вибір одного "найкращого" антивірусу є вкрай помилковим рішенням. Рекомендується використовувати декілька різних антивірусних пакетів одночасно. Вибираючи антивірусну програму слід звернути увагу на такий параметр, як кількість розпізнаючих сигнатур (послідовність символів, які гарантовано розпізнають вірус). Другий параметр - наявність евристичного аналізатора невідомих вірусів, його присутність дуже корисна, але суттєво уповільнює час роботи програми. На сьогоднішній день існує велика кількість різноманітних антивірусних програм. Розглянемо коротко найбільш поширені в Україні.

Використана література: http://www.victoria.lviv.ua http://www.itmagasin.ru/ http://office.microsoft.com/ http://www.coolreferat.com http://wiki.fizmat.tnpu.edu.ua/

Схожі презентації

Категорії